Megkerülhetetlen előnyök – miért jó az MFA?

Az MFA alkalmazása több szempontból is kiemelkedően hasznos: további védelmi réteget nyújt, így ha illetéktelen kezekbe jut a jelszó, akkor sem lehet rögtön belépni. Különféle tokenek, biometrikus azonosítók vagy mobilos jóváhagyási megoldások jelentősen megnehezítik a támadók dolgát; önmagában a jelszó megszerzése kevés. A megfelelőség (például a pénzügyi, egészségügyi vagy állami szektorban) szintén megköveteli az MFA-t. Ráadásul a bevezetési költsége többszörösen megtérül az elkerült jogi kiadások, kárelhárítás és presztízsveszteség révén.

Miért nem elég mégsem az MFA?

Noha az MFA erős védelmet kínál, önmagában nem pótolja a megfelelő jelszóhasználatot – és komoly vakfoltot is eredményezhet. Ha a felhasználók gyenge, ismétlődő vagy már kiszivárgott jelszavakat használnak, a rossz jelszó akár lehetőséget is teremthet a támadók számára arra, hogy valamilyen úton kikerüljék az MFA védelmét. Tipikus példák, amikor elfelejtett tokenek, elveszett telefonok vagy ügyfélszolgálati visszaállítás esetén megkerülik az MFA-t, és csak a jelszóra hagyatkoznak – ilyenkor visszatérünk az alapvető, sebezhető jelszavas védelemhez.

Gyakran előfordul az is, hogy az MFA bevezetése mellett a jelszóválasztás szabályai nem szigorodnak, így a felhasználók továbbra is könnyen feltörhető jelszavakat választanak. Emellett maga az MFA is támadható – SIM-kártyacsere, gyors egymásutánban küldött MFA-jóváhagyási kérelmek vagy a helpdesk átverése révén szintén kijátszható a védelem.

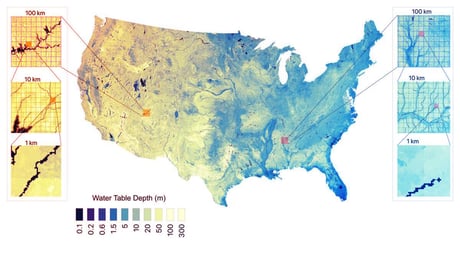

Érdemes megjegyezni: az adatszivárgások 44,7%-ában loptak el jelszavakat.

Ismert módszerek az MFA megkerülésére

A támadók gyakran alkalmazzák az MFA fárasztásos támadását, amikor annyi jóváhagyási értesítést kap a felhasználó, hogy automatikusan engedélyezi azokat. Elterjedt a SIM-csere (SIM swap), vagyis a mobil-előfizetés eltérítése is, amellyel az egyszer használatos kód a támadókhoz kerül. Szociális manipulációval az ügyfélszolgálatot is gyakran rá lehet venni, hogy tiltsák le az MFA-t vagy adjanak új jelszót. Továbbá a sütik és munkamenet-tokenek megszerzése, vagy a másodlagos, gyenge biztonságú visszaállítási módok kihasználása révén is megkerülhető lehet a védelem.

Réteges védelem – jelszavak és MFA együtt

Mindezek alapján megállapítható, hogy a legjobb védekezés a kombinált megközelítés: minden fontos rendszerben – a Windows-bejelentkezéstől kezdve a felhőszolgáltatásokig, vagy a VPN-hez való csatlakozásig – hosszú (minimum 15 karakteres), egyedi, bizonyítottan nem kiszivárgott jelszavakra, valamint megbízható MFA megoldásra van szükség. Érdemes valós idejű szűrést is alkalmazni, hogy a kiszivárgott vagy gyenge jelszavakat a rendszer automatikusan tiltsa, akár az Active Directoryban is, egy 4 milliárd kompromittált jelszót tartalmazó adatbázis alapján.

Tovább növeli a védelmet, ha az ügyfélszolgálaton MFA-val azonosítják a hozzájuk fordulókat, illetve folyamatosan figyelik a bejelentkezési szokásokból adódó anomáliákat (például szokatlan helyről vagy eszközről történő bejelentkezés esetén), és szükség esetén további hitelesítési lépéseket kérnek.

Az MFA sokat segít, de nem jelent teljes biztonságot. A megfelelő jelszóhasználat és az MFA együttes alkalmazása biztosít valódi, többszintű védelmet. Nyugodtan kijelenthetjük: ha ezt a stratégiát a gyakorlat részévé tesszük, szervezetünk és felhasználóink jóval nagyobb biztonságban lesznek.