Rések a pajzson: React2Shell és az újabb támadások

december 8-a óta figyeltek meg aktív keresést sérülékeny Next.js-szerverek után, három nappal később pedig már tömegesen települtek botnetkliensek. A React2Shell egy kritikus, távoli kihasználást lehetővé tévő sebezhetőség, amelyet egyetlen HTTP-kérés is képes aktiválni. Az összes olyan keretrendszer érintett, amelyben működik a React Server Components (RSC) „Flight” protokoll – ilyen a rendkívül népszerű Next.js is. Észak-koreai hackerek is használták ezt a biztonsági rést, hogy újfajta káros kódokat juttassanak célpontjaikhoz.

RondoDox három fázisban támad

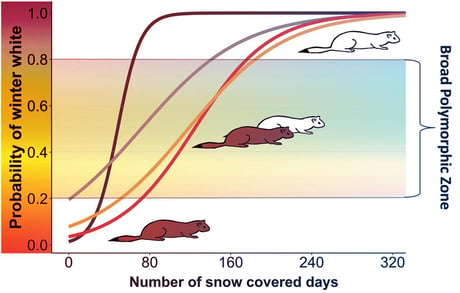

A botnet 2025-ben három jól elkülöníthető szakaszban támadott: márciustól áprilisig főként felderítéssel és sérülékenységek keresésével foglalkozott, majd áprilistól júniusig automatizált webes támadási hullámokat indított. Júliustól napjainkig masszív, IoT-eszközöket bevető botnetként működik, routereket – többek között Linksys- és Wavlink-eszközöket – vesz célba, így gyűjt új gépeket hálózatba.

Innovatív fertőzések és védekezési tippek

A fertőzés során a botnet kriptobányászt, betöltőt és ellenőrző programot, valamint Mirai-variánst telepít. Az egyik modul eltávolítja a konkurens botneteket, valamint percenként ellenőrzi és leállítja a gyanús folyamatokat a szerveren. A védekezéshez javasolt a Next.js-szerverek rendszeres frissítése és auditálása, az IoT-eszközök elkülönítése speciális hálózatokba, valamint a gyanús folyamatok folyamatos figyelése.