Nemzetközi összefogás, komoly eredmények

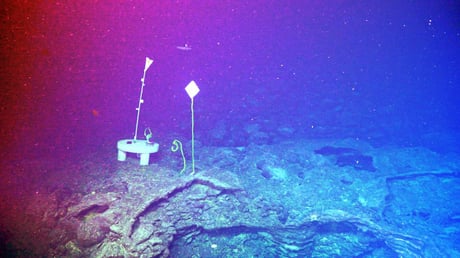

A razziák során 11 helyszínen tartottak házkutatást Németországban, Görögországban és Hollandiában, és Görögországban letartóztattak egy kulcsfontosságú gyanúsítottat, aki a VenomRAT működtetéséért felelt. Az Europol és az Eurojust mellett számos magáncég, köztük a CrowdStrike és a Bitdefender is részt vett az akcióban. Szakértők szerint sok áldozatnak fogalma sem volt a fertőzöttségről: rendszereikből lopták el az érzékeny adatokat, így kiemelten fontos, hogy mindenki azonnal átvizsgálja a gépét.

A kártevők rejtőzködő működése

A Lumen Black Lotus Labs kutatása szerint a Rhadamanthys-bűnszervezet jelentősen bővült 2023-tól, és 2025 októberében és novemberében extrém növekedést mutatott. Naponta átlagosan 300, októberben pedig akár 535 aktív szervert üzemeltettek. Ezek többsége az USA-ban, Németországban, az Egyesült Királyságban és Hollandiában volt. Megdöbbentő, hogy a Rhadamanthys-vezérlőszerverek több mint 60%-át semmilyen vírusirtó nem ismerte fel, így naponta átlagosan 4000 új áldozat eszköze fertőződött meg.

Folytatódik a kiberbűnözők üldözése

Az akció a nagy nemzetközi harc része, amely már több, hasonló kártékony szolgáltatást – például IcedID, Bumblebee, Pikabot vagy Trickbot – is lekapcsolt. Az ukrán kiber-rendőrség is közreműködött, miután fény derült arra, hogy egyes fejlesztők együttműködtek a Conti és a LockBit zsarolóvírus-hálózatokkal, hogy kártevőiket láthatatlanná tegyék a vírusirtók számára.