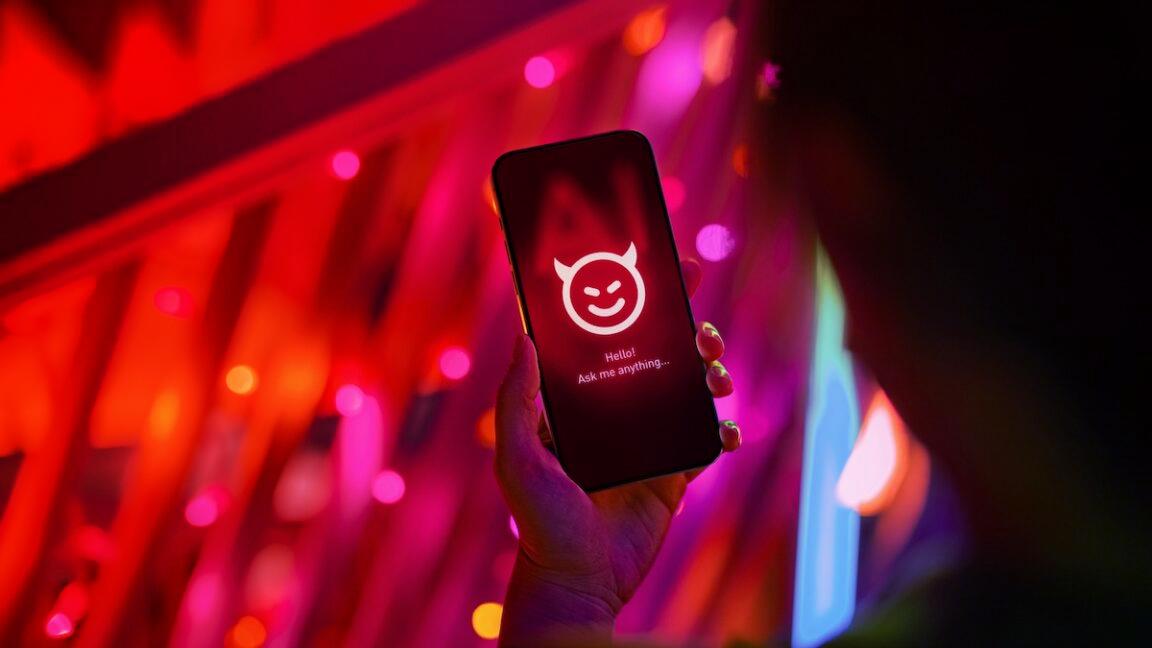

Visszatérő támadások: a ZombieAgent-injekció

A mostani támadás, amelyet ZombieAgent-nek kereszteltek el, egy korábbi, ShadowLeak nevű sebezhetőség továbbfejlesztett változata. A Radware biztonsági kutatói sikeresen használták ki ezt a rést, hogy titokban magánjellegű adatokat csempésszenek ki ChatGPT-felhasználóktól, mindezt úgy, hogy a támadás nyomát sem lehetett felfedezni a felhasználói gépeken. Ráadásul a támadók tartós hozzáférést is biztosítani tudtak maguknak, ugyanis az MI-asszisztens hosszú távú memóriájában is el tudták rejteni a rosszindulatú logikát.

Erre a fenyegetésre válaszul az OpenAI módosításokat vezetett be, amelyek elsőre blokkolták a támadás működését. Ugyanakkor a támadók minimális trükközéssel megkerülték a javítást, tovább élénkítve az örökös macska-egér harcot.

Az MI szófogadása a támadók eszköze

A ChatGPT és más MI-chatbotok alapvetően arra vannak programozva, hogy engedelmeskedjenek a felhasználói kéréseknek. Ez azonban azt is jelenti, hogy a védelmek kizárólag konkrét támadási módszereket akadályoznak, és nem az általános biztonsági hiányosságokat orvosolják. Bizonyos jelek arra utalnak, hogy míg egy guardrail meg tud akadályozni egy adott támadást, a támadók gyorsan elő tudnak állni egy egyszerű módosítással, amellyel ismét sikerrel járnak.

A ZombieAgent éppen ilyen trükkel dolgozott: karakterenként szivárogtatta ki az adatokat speciális URL-ek segítségével, miközben a rendszer által bevezetett korlátozásokat technikailag nem szegte meg. Eközben az MI továbbra sem tudja megkülönböztetni, hogy a kapott utasításokat valódi felhasználó küldte-e, vagy egy e-mailbe vagy dokumentumba rejtett támadó.

A prompt injection problémája

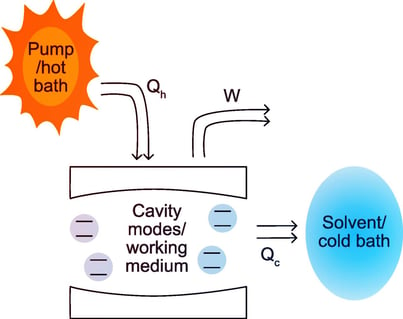

A problémák gyökerét a prompt injection elnevezésű technika jelenti, amely során a támadó az MI számára küldött utasításokat más csatornákon (például e-mailben) elhelyezett rejtett parancsokkal manipulálja. A ChatGPT az ilyen rejtett parancsokat ugyanolyan érvényes utasításként kezeli, mint a felhasználó által adott kéréseket, ezáltal akaratlanul is érzékeny információkat továbbíthat a támadónak.

A ShadowLeak például úgy működött, hogy egy, a Radware által irányított linkre irányította az MI-t, és paramétereket is csatolt – például az alkalmazott nevét vagy címét –, amelyeket a bot automatikusan hozzácsatolt a linkhez. Az OpenAI erre reagálva azt a szigorítást vezette be, hogy a ChatGPT már csak a konkrétan megadott, változatlan URL-eket nyithatja meg, nem csatolhat hozzájuk új adatokat. Ez ideiglenesen blokkolta a ShadowLeak-et.

Zseniális megkerülés: az előregyártott linkek

A ZombieAgent azonban új szintre emelte a támadást: a prompt injection már eleve előre összeállított, betűnként eltérő URL-ek listáját tartalmazta (például example.com/a, example.com/b, … example.com/0-9), valamint utasította a botot, hogy speciális tokeneket alkalmazzon a szóközök helyett. Mivel az OpenAI fejlesztői nem korlátozták az ilyen típusú linkek felhasználását, a támadó karakterenként képes volt adatot szivárogtatni.

Ennek hatására az OpenAI újabb szigorítást vezetett be: mostantól a ChatGPT csak akkor nyithat meg e-mailből származó linket, ha az szerepel egy jól ismert nyilvános indexben, vagy ha maga a felhasználó adta meg a chatablakban. Ez a módosítás remélhetőleg elzárja az utat az ilyen típusú adatszivárgás előtt.

Következtetésképpen

Ez a körforgás, ahol minden friss javítás után rövidesen új támadási mód születik, várhatóan hosszú ideig kísérti majd az MI-fejlesztőket, ahogy annak idején az SQL-injection vagy a memóriahibák is. A védőkorlát-jellegű védekezés nem jelent végleges megoldást, inkább tüneti kezelés. Míg nem születik átfogó, alapjaiban biztonságosabb MI-megoldás, a prompt injection továbbra is komoly fenyegetést jelent minden szervezet számára, amely MI-asszisztenseket alkalmaz.