Végzetes biztonsági rést fedeztek fel a Tikában

Az Apache tavaly augusztusban már javított egy 8,4-re értékelt hibát, ami lehetővé tette, hogy speciálisan manipulált XFA-fájlon át (PDF-dokumentum belsejében) támadók XML External Entity-injekciót hajtsanak végre. Bár ezt a rést befoltozták, most pénteken fény derült egy még súlyosabb, közeli rokon sebezhetőségre, amelyet CVE-2025-54988 néven ismerünk.

A probléma gyökere a tika-parser-pdf modulban volt, viszont a sérülékenység valójában a tika-core kódban lapult. Ha valaki csak a PDF-modult frissítette, de a tika-core-t nem frissítette legalább 3.2.2-es verzióra, továbbra is veszélyben van. Ráadásul az Apache beismerte, hogy az eredeti hibajelentésükben elfelejtették megemlíteni: az 1.x-es Tika-kiadásokban a PDFParser még a tika-parsers modulban volt. A fejlesztők azóta nagyjából rendet tettek, de a felhasználókra most újabb frissítési hullám vár.

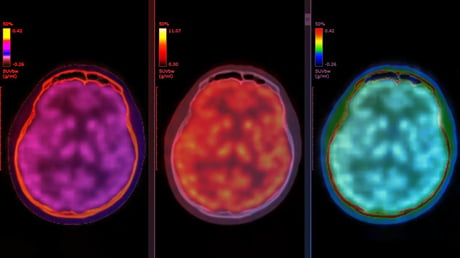

Amerikából jön az újfajta DDoS-vihar

A Franciaországból működő OVH felhőszolgáltató heti 2–3 Tbps-nyi DDoS-védelmi kapacitást telepít, hogy meg tudjon birkózni az Amerika felől érkező támadási hullámmal. Az utóbbi hónapokban főleg az USA-ból, Brazíliából, Chiléből, Argentínából, Mexikóból és Kolumbiából érkeztek rohamok, helyenként akár 15–16 Tbps sávszélességet elérve.

Ekkor következett be a fordulat: az OVH vezérigazgatója, Octave Klaba bejelentette, hogy a cég összesen 100 Tbps kapacitású DDoS-blokkoló hálózatot kíván telepíteni a saját infrastruktúra védelme érdekében.

Kiberelrettentés: új törvényjavaslat a kongresszusban

Nem várva tovább a Fehér Ház hivatalos stratégiájára, Augustus Pfluger republikánus képviselő benyújtotta a Cyber Deterrence and Response Act névre keresztelt törvényjavaslatot. Ez az első olyan jogszabálytervezet, amely kormányzati szinten szabályozná, hogyan lehet azonosítani és büntetni a külföldi kibertámadókat. Formalizálná a bizonyítási és ellenőrzési szabványokat, és összefogná a különböző ügynökségek fellépését. A magáncégek is hozzájárulhatnának az attribúcióhoz, a fenyegetések megosztása pedig kötelező lenne a nemzetközi szövetségesekkel is. Hasonló tervek már 2018-ban, 2019-ben és 2022-ben is készültek, de eddig mindig elakadtak a bizottságok előtt. Ráadásul a nemzeti kiberigazgató, Sean Cairncross saját fellépést is tervez, akár visszatámadással is.

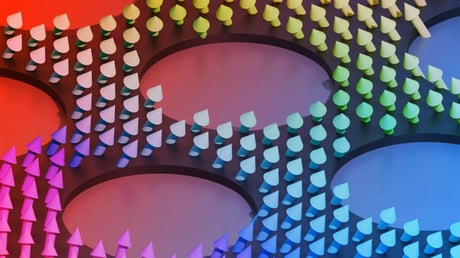

NIST: Itt az idő biztosítani az IoT-eszközöket

Aki sok IoT-eszközt kezel, figyeljen: az Amerikai Szabványügyi Hivatal (NIST) három új kiadványt jelentetett meg, amelyek segítenek biztonságosan beüzemelni és üzemeltetni ezeket az eszközöket. Az első dokumentum megmutatja, hogyan lehet egyedi hitelesítő adatokkal védeni a hálózatra csatlakozó IoT-eszközöket, a második elmagyarázza az eszközök hálózati beléptetésének fontosságát, a harmadik pedig az eszközök életciklusának kezelésére koncentrál.

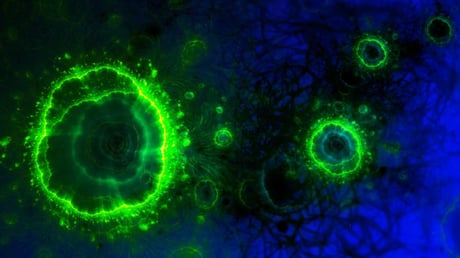

A Predator kémszoftver továbbra is veszélyt jelent

Hiába tiltották ki az Európai Unióból, és szankcionálta az Egyesült Államok is az Intellexa nevű céget, a Predator kémszoftver fejlesztője nem lassít. A Google Threat Intelligence Group szerint az Intellexa alkalmazkodik az új helyzethez, továbbra is rendre árusítja digitális fegyvereit azoknak, akik kifizetik az árát.

A Predator működése nagyon hasonlít a Pegasushoz: általában nemzetállamok vásárolják és telepítik titokban célpontok eszközeire. 2021 óta a Google szakértői által felfedezett 70 zero-day sérülékenységből 15 köthető kizárólag az Intellexához. Ráadásul az Amnesty International nemrég több száz belső dokumentumot szerzett meg, amelyekből kiderül: a Predator és fejlesztője továbbra is folyamatos veszélyt jelent a civil társadalomra.

Kriptocsaló oldalt zárt le a DOJ

A csalók ismét pénzt csaltak ki átlagemberektől olyan platformokon keresztül, amelyek megtévesztően hasonlítanak valódi tőzsdei oldalakra. Az amerikai Igazságügyi Minisztérium nyomozói a napokban kapcsolták le a Tickmilleas.com-ot, amelynek már a neve is megtévesztően hasonlít a Tickmill nevű hivatalos kereskedési oldaléra, noha utóbbi az USA-ban nem elérhető.

A csalóoldalt valószínűleg kínai bűnszervezetek és Mianmarból működő csoportok irányították. Ügyfeleiket fiktív magas hozamokkal és hamis egyenlegekkel csalták be, majd a feltöltött kriptovalutákat egyszerűen eltulajdonították. Emellett csaló mobilalkalmazásokat is letöltésre kínáltak a Google Playen és az Apple App Store-ban, amelyeket időközben töröltek. Ráadásul a Scam Center Task Force éppen kevesebb mint három hete kezdte meg a munkáját, és most már a világszerte működő, főként ázsiai csalóhálózatok ellen is fellép.