Szerverek veszélyben: kritikus MegaRAC BMC sebezhetőség

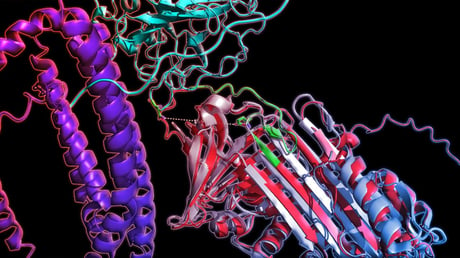

Az Eclypsium kutatói felfedeztek egy maximális (CVSS 10) súlyossági besorolású sebezhetőséget az American Megatrends International MegaRAC alaplap-kezelő firmware-ében, amely lehetővé teszi a támadók számára, hogy megkerüljék a Redfish Host Interface hitelesítési mechanizmusát. Az AMI MegaRAC BMC-t olyan szervergyártók használják, mint a HPE, Asus és ASRock.

A CVE-2024-4302 sebezhetőség lehetővé teszi a támadóknak, hogy távoli irányítást szerezzenek a szerverek felett, majd kártékony programokat telepítsenek, manipulálják a firmware-t, tönkretegyék a hardvert vagy akár végtelen újraindítási hurkokat idézzenek elő. Az Eclypsium nem talált bizonyítékot arra, hogy a sebezhetőséget eddig kihasználták volna, bár egy Shodan-keresés több mint 1000 kitett MegaRAC példányt azonosított az interneten.

Orosz exploit-vásárlók Telegram nulladik napi sebezhetőségeket keresnek

Az Operation Zero nevű orosz exploit-vásárló csoport bejelentette, hogy jelentős összegeket fizet a Telegram üzenetküldő alkalmazás Android, iOS vagy Windows verzióiban található teljes láncú (full-chain) nulladik napi sebezhetőségekért. A csoport, amely “az egyetlen hivatalos orosz nulladik napi vásárlási platformnak” nevezi magát, állítólag az orosz kormányt és kiválasztott orosz magánszervezeteket számlálja ügyfelei között.

Akár 1,5 millió dollárt is kínálnak egy kattintás nélküli távoli kódfuttatásért (RCE) és akár 500 ezer dollárt egy egykattintásos RCE-ért a Telegramban. A csoport nem indokolta meg a Telegram exploitok iránti különös érdeklődését, de az időzítés figyelemre méltó. Pavel Durov, a Telegram vezérigazgatója tavaly augusztusban Franciaországba látogatott, majd 2024 szeptemberében bejelentette, hogy a platform többé nem lesz biztonságos menedék a bűnözői tevékenységek számára, és szorosabban együtt fog működni a bűnüldöző szervekkel.

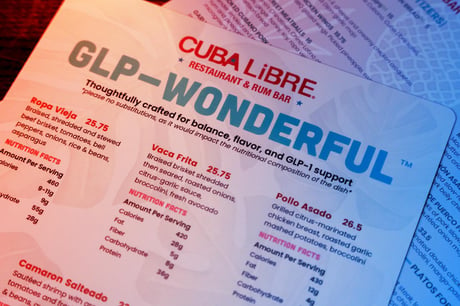

WordPress biztonsági bővítmény súlyos biztonsági hibával

A WP Ghost, egy több mint 200 000 aktív telepítéssel rendelkező WordPress biztonsági bővítmény, súlyos sebezhetőséget tartalmaz, amely veszélyeztetheti a webhelyeket – hacsak nem telepítik a legújabb javítást. A Patchstack Alliance kutatói által felfedezett, CVE-2025-26909 azonosítójú és CVSS 9.6 besorolású sebezhetőség egy hitelesítés nélküli Helyi Fájl Beillesztési (LFI) hibát jelent.

Bár a hibának kritikus CVSS-pontszáma van, a Patchstack megjegyzi, hogy a sebezhetőség csak akkor használható ki, ha a WP Ghost Útvonalak Módosítása funkciója lite vagy ghost módra van állítva – egyik sincs alapértelmezetten engedélyezve. A felhasználóknak mielőbb frissíteniük kell a bővítmény 5.4.02-es verziójára.

NIST sebezhetőségi hátraléka továbbra is növekszik

A Nemzeti Szabványügyi és Technológiai Intézet (NIST), amely évek óta küzd a Nemzeti Sebezhetőségi Adatbázisba való felvételre váró sebezhetőségek hatalmas hátralékával, múlt héten rossz híreket osztott meg: a hátralék nem csökken. “Jelenleg körülbelül olyan ütemben dolgozzuk fel a beérkező CVE-ket, mint a 2024 tavaszán és kora nyarán bekövetkezett feldolgozási lassulás előtt” – írta a NIST.

Sajnos a CVE-beküldési arány 2024-ben 32 százalékkal nőtt. “Ennek eredményeként a hátralék még mindig növekszik” – tették hozzá. 2024 májusában körülbelül 12 720 sebezhetőség várt elemzésre; októberre ez a szám több mint 17 000-re növekedett. A NIST gépi tanulást kíván bevetni abban a reményben, hogy automatizálhat bizonyos feldolgozási feladatokat, és felgyorsíthatja a sebezhetőség-értékelési erőfeszítéseit.