Hogyan támad a Sóvihar (Salt Typhoon)?

Az elmúlt három évben a kínai hekkerek világszerte célba vették a kormányzati, katonai, távközlési, közlekedési és szállásadói hálózatokat. Olyan adatokat loptak el, amelyek alkalmasak a célpontok mozgásának és kommunikációjának követésére. Különösen az utóbbi években fordultak egyre inkább a magánszemélyek privát kommunikációjának lehallgatása felé.

Elavult hibák kihasználása – ki van veszélyben?

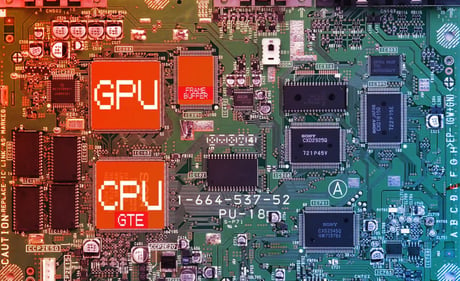

A támadók főként már ismert, régóta javított hibákat használnak ki hálózati eszközökben, nem pedig titkos nulladik napi (0-day) sebezhetőségeket. A leggyakrabban érintett rendszerek közé tartozik az Ivanti Connect Secure (CVE-2024-21887), a Palo Alto PAN-OS GlobalProtect (CVE-2024-3400), valamint a Cisco IOS XE több súlyos hibája. Ezekkel a résekkel a hekkerek bejuthatnak az eszközökbe, átállíthatják a hozzáférési listákat, SSH-hozzáférést engedélyezhetnek szokatlan portokon, titkos GRE/IPsec alagutakat hozhatnak létre, és speciális SFTP-eszközöket telepíthetnek adatlopáshoz.

Mit tehetsz, ha meg akarod védeni a hálózatodat?

Bár ezekhez a hibákhoz már régóta elérhetők a javítások, sok szervezet nem telepíti azokat időben. Ezért a kiberbiztonsági szakértők azt javasolják: először frissítsd a hálózati eszközöket, majd szigorítsd a beállításokat, folyamatosan figyeld az illetéktelen módosításokat, és kapcsold ki a fölösleges szolgáltatásokat. Külön ajánlott, hogy az adminisztrációs felületek csak külön, védett hálózaton legyenek elérhetők, és ahol csak lehet, tiltsd le a fölösleges – például Smart Install – funkciókat.

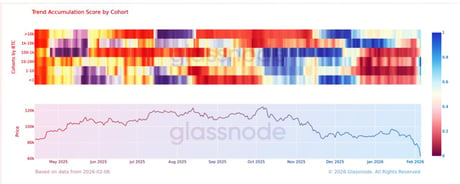

Lépésről lépésre terjedt el a támadássorozat

Korábban nagy távközlési cégeket, köztük az AT&T-t, a Verizont és a Lumenn-t is sikeresen támadták, ahol hozzáfértek SMS-ekhez, hangüzenetekhez, érzékeny kommunikációkhoz. Ezek miatt az Egyesült Államokban az érintett cégeknek évente igazolniuk kell, hogy naprakész kockázatkezelési tervük van. A Sóvihar (Salt Typhoon) emellett kihasználta a frissítetlen Cisco rendszereket, hetekig vagy akár hónapokig tartó hálózati jelenlétet fenntartva, sőt 2024-ben kilenc hónapon át rejtőzött az amerikai Nemzeti Gárda egyik egységének hálózatán is, ahonnan adminisztrátori jelszavakat és konfigurációs adatokat lopott el, veszélybe sodorva további kormányzati rendszereket.