Miért elengedhetetlen a szervezett fenyegetettségi hírszerzés?

Hihetetlen, de mégis igaz, hogy egy modern, érett fenyegetettségi hírszerzési program (TIP) nélkül a védelmi intézkedések csak tippelésen alapulnak. Az olyan eszközök, mint a MITRE ATT&CK keretrendszer vagy a végponti detektáló és válaszadó (EDR) rendszerek csak akkor működnek igazán, ha a fenyegetettségi adatokból konkrét akciótervek születnek.

Fontos megjegyezni, hogy a kiberhírszerzést be kell építeni a hálózat minden szintjébe. Az információk hasznosíthatók lehetnek például a sérülékenységek rangsorolásánál, a javítások ütemezésénél, a támadók által előszeretettel alkalmazott trükkök kivédésénél, vagy akár a legújabb deepfake hangalapú csalások felismerésében. A rendszeres, tűpontos riportok segítséget adnak a vezetőségnek is a stratégiai döntéshozatalhoz.

Iparágak szerinti támadói módszerek

A különböző szektorokat eltérő támadók és trükkök veszélyeztetik. Vessünk egy pillantást az egyes területekre!

Egészségügy: A páciensekkel együtt a védelem is kritikus

Az egészségügyet támadja többek között a Scattered Spider (UNC3944), a Black Basta, a RansomHub és a NoEscape. A SIM-cserés trükkök, a felhő- és SaaS-alapú platformok kompromittálása, a távoli asztal (RDP) kihasználása, valamint a harmadik fél beszállítóinak jogosultságainak kihasználása mind-mind jellemző fenyegetések. Újabban hamis állásajánlatokat alkalmaznak a támadók: így próbálnak belsősöknek vagy jogosult beszállítóknak álcázni magukat. Riasztó trend a többfaktoros hitelesítés kikerülése is – például helpdeszken vagy ügyfélszolgálati trükközéssel. Az FBI már többször figyelmeztetett a Scattered Spider csoport kétfaktoros hitelesítés elleni támadásaira.

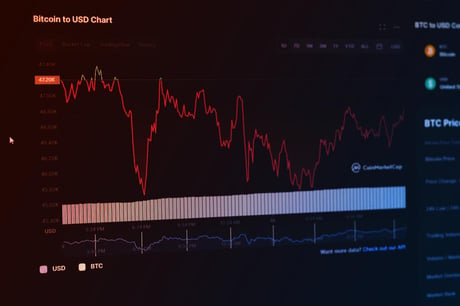

Pénzügyi szolgáltatások: Deepfake átverések és mobilos csalások

Ebben a szektorban olyan támadók aktívak, mint az APT38 (Lazarus), a TA577 vagy a Storm 1811. Terjed a deepfake-alapú hangcsalás, ahol hamisított hang alapján hagynak jóvá csaló átutalásokat. A QR-kódos adathalászat új frontot nyitott a mobilbankolás elleni támadásokban. Hihetetlen, de egyre több az olyan alkalmazásboltban elérhető app is, amely látszólag fintech-alkalmazás, valójában azonban adatlopásra és kártevő terjesztésére szolgál.

Gyártás és ipari vezérlés: Lökhárító alatt a támadó

A gyárakat, üzemeket és ipari rendszereket támadó elit csoportok közé tartozik a Volt Typhoon, a Sandworm, a LockBit 3.0 vagy a Muddled Libra. Itt jellemző a rendkívül szofisztikált, „élősködő” technika: nem feltűnő vírusokkal, hanem a Windows Management Instrumentation (WMI) vagy a PsExec intenzív kihasználásával jutnak át egyik hálózatból a másikba. A Volt Typhoon például hónapokig rejtőzött egy amerikai közműhálózatban. A Sandworm támadásai pedig a teljes ipari infrastruktúra összeomlásával fenyegetnek.

Kiskereskedelem és e-kereskedelem: Szemfülesek a Magecart szkriptmesterek

Magyar szemmel is érdekes, hogy a kereskedelmi szektorban a Magecart, a Storm0539 (ATLAS LION) és a LAPSUS$ csoport a pénztárakat böngészőbővítményekkel, JavaScript-skimmerekkel vagy éppen ellopott jogosultságok révén támadja. Egyre inkább kombinálják az MI-alapú adathalász támadásokat a belső informátorok toborzásával. Jelentős most az ajándékkártya-csalás is: MI-alapú oldalak segítségével csalnak ki adatokat, és így kerülik meg a többfaktoros azonosítást.

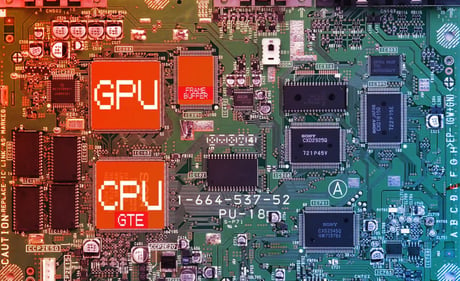

Technológia és SaaS: Tokenvadászat és beszivárgás a forráskódba

A technológiai és szoftverszolgáltató szektorban a Midnight Blizzard (APT29), az UNC5537 és az UNC3886 támadók jeleskednek. Itt az OAuth-tokenek ellopása, a folyamatos integrációs rendszerek (mint a GitHub Actions) megmérgezése, vagy a DLL-sideloading mindennapos. A támadók mélyen bejutnak a felhőszolgáltatások és SaaS-környezetek belsejébe, hosszú távra rendezkednek be, és gyakran a hitelesítési folyamatokat kötik gúzsba.

Energetika és kritikus infrastruktúra: Kémprogram a szelepen túl

Ezen a kritikus terepen a Volt Typhoon, a ChamelGang, a Xenotime és a DarkTortilla teszteli a védelmet. Elsősorban firmware-be implantált rejtett kártevőkkel, beszállítói portálok elleni watering hole típusú támadásokkal, illetve terepen dolgozó mérnökök jelszavainak megszerzésével dolgoznak. A Xenotime előszeretettel telepít rosszindulatú programokat ipari vezérlőrendszerekre; a támadások szintet lépnek, amikor ellopott jogosultságukkal egyre magasabb szintű hozzáférést szereznek.

Következtetés: Az igazi védekezés – ismerd az ellenséget!

Fontos megjegyezni, hogy ha hiányzik a rendszeres és naprakész fenyegetettségi hírszerzés, akkor csak vaktában lövöldözünk. A támadók ismerik a szoftvered, a hálózatod, az embereidet – neked pedig ismerned kell őket. A kiberbiztonsági programokat pontosan az ellenfél profiljához kell igazítani, nem feltételezésekhez. Nélkülözhetetlen egy központi fenyegetettségi hírszerzési rendszer, amely minden részleget kiszolgál: észlel, riaszt, oktat, riportol. A legjobb csapatok negyedéves vezetői tájékoztatókkal is napirenden tartják a legfrissebb támadási trendeket és híreket.