Új trükkök régi szereplőktől

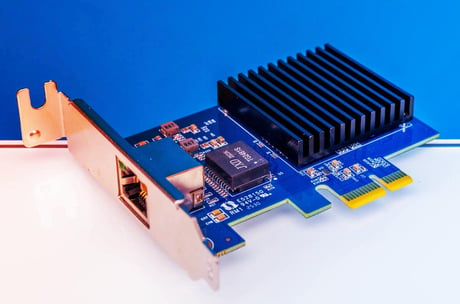

Az elemzések szerint a támadók – az úgynevezett Mustang Panda (más néven HoneyMyte vagy Bronze President) – most először juttatták el a ToneShell hátsóajtót egy kernel módban működő, ProjectConfiguration.sys nevű miniszűrő-illesztőprogrammal. A driver egy 2012 és 2015 között érvényes, ellopott tanúsítvánnyal volt aláírva. Ez az illesztőprogram képes fájlrendszer-műveleteket figyelni, módosítani és blokkolni, valamint automatikusan megakadályozza a saját törlésére vagy átnevezésére irányuló próbálkozásokat.

Láthatatlan támadás védett folyamatokkal

A driver két felhasználói módban futó shellkódot tartalmaz, amelyeket külön szálakon futtat, hogy a káros kódokat bejuttassa a rendszerbe. A hatékonyabb észrevehetetlenség érdekében nem közvetlenül importálja a Windows rendszermag API-kat, hanem futás közben oldja fel őket, továbbá saját védelmét a rendszerleíró adatbázis szintjén is biztosítja. Az MI-val támogatott rootkit fontos trükkje, hogy a Microsoft Defender WdFilter driverét úgy módosítja, hogy az ne töltődjön be, így a rendszer védtelen marad.

Okosabb, rejtettebb ToneShell hátsó ajtó

Az új ToneShell-variáns további fejlesztéseket kapott: a fertőzött gépet mostantól egy rövidebb, 4 bájtos azonosítóval azonosítják, a kommunikációját pedig hamis TLS-fejlécbe burkolja, hogy elrejtse a forgalmat. Az eszköz képes adatok letöltésére, feltöltésére, távoli parancsok végrehajtására, shellkapcsolat megnyitására és lezárására, sőt a támadás során ideiglenes fájlokat is létrehoz.

Magas szintű rejtőzködés, új védekezési lehetőségek

A Mustang Panda csoport az eddigi legfejlettebb támadási és elrejtési módszereit vetette be annak érdekében, hogy a célpontok védelmi rendszerei nehezebben fedezhessék fel a jelenlétüket. A védelmi oldalon az ilyen fertőzések felismeréséhez a memóriaanalízis jelentheti a kulcsot. A szakértők közzétették azokat a kompromittálásra utaló indikátorokat, amelyek segíthetnek a Mustang Panda-támadások észlelésében és elhárításában.