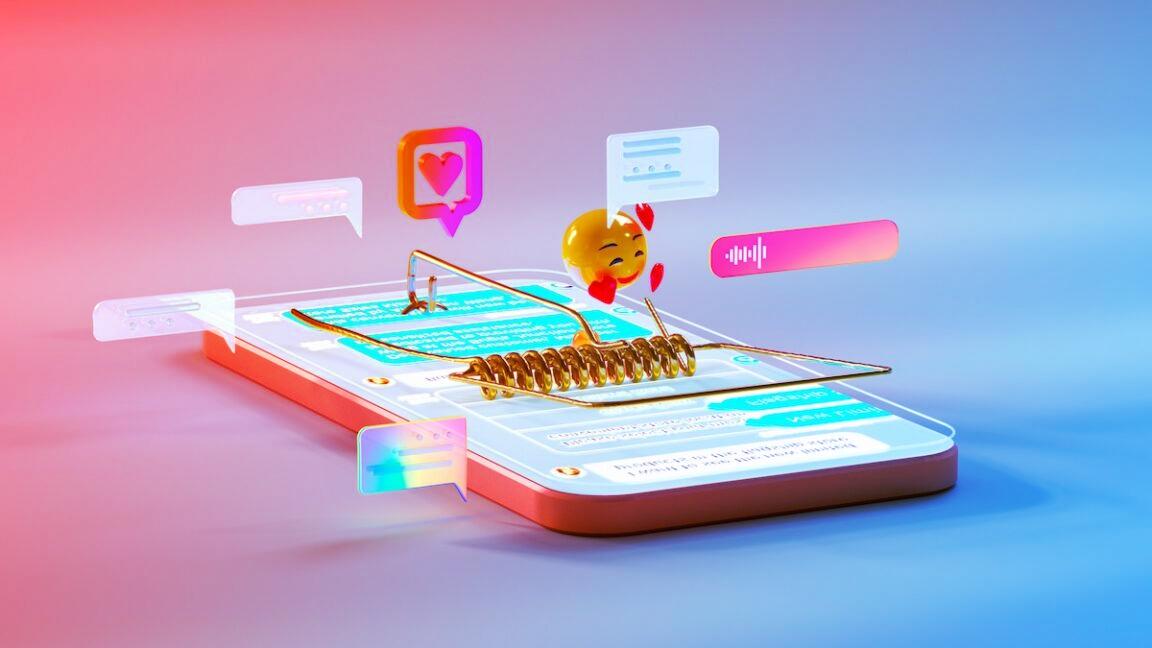

A könnyen feltörhető SMS-linkek elterjedése

A kutatók azt tapasztalták, hogy több mint 700 végpont osztogat ilyen SMS-es belépőlinket 175 különböző szolgáltató számára. Gyakori hibának számít, hogy ezek a linkek könnyen kitalálhatók vagy végigpróbálhatók, például úgy, hogy a link végén szereplő biztonsági tokent léptetjük felfelé: egy 123-ból pillanatok alatt 124, majd 125, vagy egy ABC-ből ABD lesz. Ezzel a módszerrel a kutatók idegen felhasználók felületeihez is hozzáfértek – például folyamatban lévő biztosítási igénylések is elérhetők voltak.

Az ilyen támadások könnyen automatizálhatók és minimális technikai tudással is kivitelezhetők, miközben csak hétköznapi, fogyasztói hardverre van szükség. Az üzenetek ráadásul alapesetben titkosítás nélkül mennek át a mobilhálózatokon, így ha valaki hozzáfér az adatfolyamhoz, az összes érzékeny információ kiszivároghat.

Masszív adatszivárgás: mit találtak a kutatók?

A történet itt éles fordulatot vett: a kutatók 322 949 egyedi SMS-es URL-t gyűjtöttek be 33 millió SMS-ből, amelyek több mint 30 ezer telefonszámra mentek ki. Ezekből 701 végpont 177 szolgáltató nevében küldte ki a belépési SMS-t, az üzenetekben pedig számtalan személyes adat is kiszivárgott, például társadalombiztosítási szám, születési dátum, bankszámlaszám vagy épp hitelminősítés.

A vizsgált 701 végpont közül 125 még azt is lehetővé tette, hogy szisztematikus próbálgatással tömegesen találják meg az érvényes linkeket, mert a tokenek túl egyszerűek voltak. A valódi kockázat még ennél is nagyobb, hiszen a kutatók csak nyilvános SMS-gatewayeken keresztül tudtak vizsgálódni, ahol bárki kaphat ideiglenes telefonszámot – így a teljes piac valós méretét sem tudták megbecsülni.

Miért ennyire elterjedt ez a veszélyes gyakorlat?

A szolgáltatók azért erőltetik ezt a módszert, mert a felhasználók számára kényelmes és gyors belépést kínál, valamint így nincs szükség jelszavak tárolására, amelyek gyakran kiszivárognak. Emellett sok fejlesztő hamisan azt feltételezi, hogy csak annak a birtokában lehet a belépőlink, aki azt tényleg lekérte. A valóságban a gyenge implementációk és a linkek egyszerű kitalálhatósága miatt pont az ellenkezője igaz.

Lehet-e biztonságosan SMS-ben vagy e-mailben belépőlinket küldeni?

A kutatók szerint önmagában nem problémás a “varázslink” SMS-ben vagy e-mailben, ha a link rövid ideig él, azonnal lejár első használat után, és kriptográfiailag erős tokent tartalmaz. Néhány, adatvédelmet kiemelten kezelő oldal, például a DuckDuckGo, a belépőlinkeket e-mailben küldi, így nem kell jelszóval bajlódni – kérdés, hogy mindenki e-mail-fiókja elég erős védelmet élvez-e.

Mégis, ezek a módszerek nem alkalmasak nagy adatvagyont kezelő platformok esetében, például e-mail-szolgáltatóknál vagy bankoknál, ahol sokkal szigorúbb visszaállítási rutinokra és helyreállítási opciókra van szükség.

Mit tehetnek a felhasználók és a szolgáltatók?

A gyakorlat jelenlegi modellje miatt keveset tehet az egyszerű felhasználó: legfeljebb annyit, hogy nem ad érzékeny adatot kétes oldalaknak, de ez egyre nehezebb, hiszen neves szolgáltatók közt is találni veszélyes rendszereket. Egy lehetséges extra lépés a kétfaktoros azonosítás bevezetése, de ez esetben is csak akkor, ha erős entrópiájú (például hardveres) második faktor tartozik hozzá, nem egy egyszerű születési dátum vagy irányítószám. Emellett az is fontos, hogy korlátozzák a bejelentkezési próbálkozások számát.

A fentiek tükrében a szolgáltatók felelőssége átlátható, biztonságos rendszer építése, mert bár a kutatók megpróbálták értesíteni a 150 érintett szolgáltatót, közülük csak 18 válaszolt, és mindössze hét javította ki a hibát. Így továbbra is elképesztően sok személyes adat szivároghat ki egy pillanat alatt egyetlen SMS-linkkel.