Így vernek át: deepfake vezetők és kamu Zoom-oldal

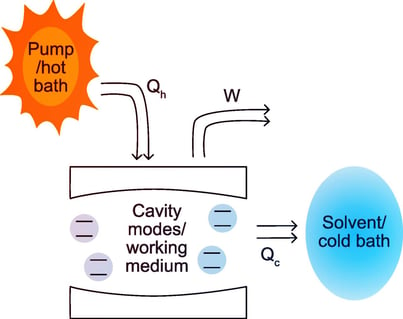

Legutóbb egy techcégnél próbálkoztak: Telegramon jelentkeztek be, mintha külső szakértők lennének, majd egy ismert naptárszolgáltatáson keresztül invitálták a dolgozót egy – látszólag Google Meet – megbeszélésre; valójában azonban egy hamis Zoom domainre irányították. Maga a Zoom-hívás is álnok volt: deepfake-kel létrehozott, felismerhető cégvezetők és kitalált külsősök tették hitelesebbé az eseményt.

Amikor a munkatárs mikrofonproblémát észlelt, a deepfake résztvevők egy Telegramon átküldött, állítólagos „Zoom-bővítményt” ajánlottak, ami valójában egy veszélyes AppleScript-fájlt (zoom_sdk_support.scpt) telepített a gépre. A szkript első lépésként egy hivatalosnak tűnő Zoom SDK-oldalt nyitott meg, majd rengeteg üres sor után egy káros kódot futtatott le, amely további komponenseket töltött le, és egy rejtett fájlba (tmp/icloud_helper) telepítette őket.

Piszok kifinomult Mac-es kártevők

A vírusirtó adatbázis alapján sikerült rekonstruálni a támadás főbb lépéseit. Először letiltották a bash history-t, majd ellenőrizték, hogy Apple Silicon gépeken a Rosetta 2 elérhető-e; ha hiányzott, automatikusan települt, hogy a Windowshoz készült kártevő is gond nélkül futhasson. Összesen nyolc különböző, profin álcázott fertőző program jelent meg a fertőzött Macen.

A fő komponenst egy álcázott Telegram-frissítő jelentette: ez egy Nim nyelvű, időzített kártevő volt, valódi Telegram fejlesztői tanúsítvánnyal aláírva. Egy Go-alapú távoli vezérlő, a Root Troy V4 felelt a parancsok végrehajtásáért és további fertőzött fájlok letöltéséért. Mac-specifikus funkciókkal dolgozott az InjectWithDyld modul, amely titkosított kártevőket fecskendezett a memóriába, majd eltüntette saját nyomait. Eközben a XScreen (keyboardd) folyamatosan naplózta a billentyűleütéseket, képernyőt rögzített, és figyelte a vágólapot. A CryptoBot pedig már több mint húsz kriptotárca adataira vadászott eltulajdonítás céljából.

Ne dőlj hátra, ha Macen dolgozol!

A BlueNoroff most már mesterséges intelligenciát és deepfake-et is bevet, miközben egyre fejlettebb Mac-es kártevőket ír. Sokan még mindig azt hiszik, hogy Macen alig fenyegeti veszély a felhasználót – a valóság azonban drámaian más. Ahogy egyre több cégnél használnak macOS-t, a támadók is egyre céltudatosabb és gyorsan fejlődő módszerekkel próbálkoznak. Ma már sem a nagyvállalatok, sem az átlagos alkalmazottak nem érezhetik magukat biztonságban: a megelőzés és a védelem kiemelten fontossá vált.