Több mint 26 évnyi problémás működés után a Microsoft végre megszabadul attól a Windowsban használt titkosítási algoritmustól, amely számos komoly kiberbiztonsági rést hagyott szerte a világban. Eddig az RC4 nevű algoritmus volt az Active Directory alapértelmezett titkosítási algoritmusa, amelyen keresztül a rendszergazdák céges vagy intézményi hálózatokat és felhasználói fiókokat kezeltek.

Hibás kezdetektől bukásig

Az RC4 (Rivest Cipher 4) 1987-es bemutatása óta többször bizonyította, hogy sebezhető. Már 1994-ben nyilvánosságra került a forráskódja, és pillanatok alatt támadhatóvá vált. Ennek ellenére évtizedeken át elterjedten használták, többek közt az SSL és TLS protokollokban is. Az utóbbi években viszont egyre több támadás, például a 2014-ben felfedezett Kerberoasting is sikerrel használta ki az RC4 gyengeségeit.

Végre nyugdíjba küldik

A Microsoft hivatalosan is bejelentette, hogy legkésőbb 2026 közepétől az RC4 alapértelmezetten tiltva lesz minden Windows Server 2008-as vagy újabb rendszeren. Az RC4 helyett majd csak az AES-SHA1 lesz engedélyezett, és az RC4 csak kézi beállítással lesz használható – vállalva minden ezzel járó kockázatot. Ráadásul a régi rendszerek adminisztrátorainak sürgősen fel kell térképezniük, hogy a hálózatban van-e olyan eszköz, amely még mindig RC4-re támaszkodik, mert a támogatás megszűnése ezek működését veszélyezteti.

Eszközök a váltáshoz

A Microsoft segíteni próbál: frissítik a Kerberos naplófájlokat, hogy könnyebb legyen felismerni, mely rendszerek használják az elavult titkosítást, illetve új PowerShell parancsfájlokat is kiadnak a problémás eszközök kiszűrésére. Bár a fejlesztők évek óta dolgoznak az RC4 fokozatos kivezetésén, a folyamat lelassult, mivel közel 25 évnyi rendszerkódban kellett visszafejteni a döntéseket, szabályokat — és egy algoritmust nehéz eltüntetni, ha mindenhol jelen van.

2025, adrienne, it.slashdot.org alapján

Legfrissebb posztok

MA 11:19

Ebből következően érdemes megérteni, miben különbözik a Moltbot a korábbi digitális asszisztensektől, és milyen forradalmi lehetőségeket rejt a mindennapi felhasználók számára...

MA 11:03

🧠 Jellemző, hogy a modern idegtudomány sokáig kizárólag az idegsejteket (neuronokat) vizsgálta, ha az emberi agy működését akarta értelmezni...

MA 10:57

💸 2025-ben minden eddiginél több, összesen 158 milliárd dollárnyi (kb. 58 ezermilliárd forint) illegális forrásból származó összeg futott be kriptotárcákba, megfordítva az elmúlt három év csökkenő trendjét...

MA 10:49

🚀 Érdemes megvizsgálni, miért döntött úgy a Blue Origin, hogy két évre szünetelteti – feltehetően végleg leállítja – a New Shepard szuborbitális űrturisztikai programját...

MA 10:41

👑 A Google legújabb fejlesztése, a Project Genie végre külső felhasználók számára is elérhetővé teszi a Genie 3 nevű MI-világmodellt, amellyel bárki saját, 3D-s interaktív világokat alkothat...

MA 10:33

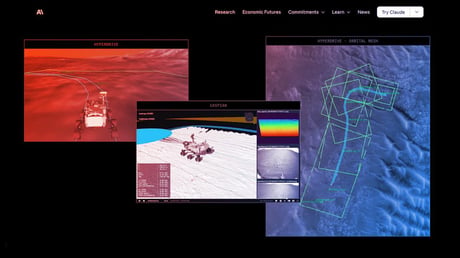

A NASA történelmet írt, amikor a Perseverance marsjárót mesterséges intelligencia segítségével irányította át a Jezero-kráter egy veszélyes szakaszán...

MA 10:25

Az évek óta bosszantó telefonos csalásokra a megoldás, úgy tűnik, a Galaxy S26-szériával végre elérhető lehet...

MA 10:17

A Rivian bemutatott egy különleges elektromos mentőautót, amelyet kifejezetten a népszerű A Grace klinika (Grey’s Anatomy) sorozat számára alakított át...

MA 10:03

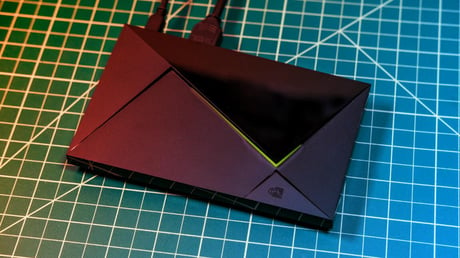

Felmerül a kérdés, hogy miért éppen az Nvidia Shield TV lett az az Android-alapú eszköz, amely tíz év elteltével is példátlan szoftvertámogatást élvez...

MA 09:43

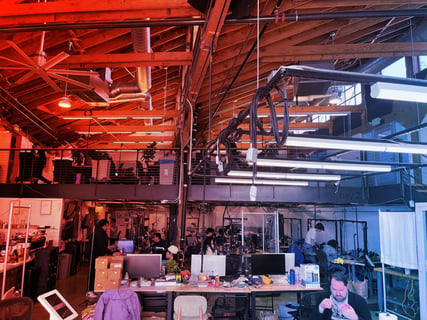

Felmerül a kérdés, miért robbant be a köztudatba a Physical Intelligence nevű cég, amely új generációs robotagyakat fejleszt a Szilícium-völgyben...

MA 09:33

🦑 Mintegy 150 millió évvel ezelőtt a hatalmas sauropodák uralták a késő jura kori dinoszaurusz-ökoszisztémát az amerikai Nyugaton...

MA 09:25

❗ Férfiaknál a szív- és érrendszeri betegségek kockázata jóval korábban emelkedni kezd, mint azt eddig sejtették...

MA 09:09

🍴 Az Eli Lilly hamarosan piacra dobja új, szájon át szedhető elhízás elleni gyógyszerét, az orforglipront, amely a szakértők szerint átalakíthatja az elhízás kezelésének piacát...

MA 08:57

💡 A Samsung Galaxy S26 Ultra előzetes naplófájljai alapján úgy tűnik, hogy a cég végre támogatja az Android Linux-terminál funkcióját, amelyre tavaly sokan hiába vártak a Galaxy S25 Ultra esetében...

MA 08:49

Egy volt Google szoftvermérnököt bűnösnek találtak, miután ellopta a cég mesterséges intelligenciával kapcsolatos titkait, hogy két Kínában működő startup előnyhöz jusson – köztük egyet maga alapított...

MA 08:27

Érdemes megérteni, hogy a nyílt forráskódú MI-ügynökök, mint az OpenClaw, alapjaiban forgatják fel a vállalatok hagyományos biztonsági modelljeit...

MA 07:58

A Z generáció magánya egyre súlyosbodik, az online kapcsolatok és a mesterséges intelligencia (MI)-csevegőrobotok térhódítása pedig új kihívásokat hoz magával...

MA 07:49

😷 Dél-Karolinában már közel 790-en, főként gyerekek, kapták el a kanyarót, így a jelenlegi járvány lett az elmúlt évtizedek legnagyobbja az Egyesült Államokban...

MA 07:25

📈 A Google új MI-eszköze, a Project Genie alaposan felforgatta a videojáték-ipart...

MA 07:17

🤖 A 2026-os adózási szezon igazán különlegesnek ígérkezik az Egyesült Államokban, hiszen az adóhatóság (IRS) a tömeges elbocsátások miatt kieső munkaerőt MI-vel pótolja...

MA 07:12

Fizetős iOS appok és játékok, amik ingyenesek a mai napon. Funny Kids Poems (iPhone/iPad)A Funny Kids Poems egy könnyed, interaktív könyv, amely kisgyermekek, főként 6 éves korig számára készült...

MA 07:09

🎮 Az Apex Legends öt év után távozik a Nintendo Switchről. A Respawn bejelentése szerint 2024...

MA 07:02

San Franciscóban egy mindössze 30 fős fejlesztői csapat vadonatúj áttörést hozott a nyílt forrású MI-modellek piacán...

MA 06:58

Érdemes megvizsgálni, miként változtatja meg a mesterséges intelligencia (MI) a vállalatok működését...

MA 06:49

Alig néhány hónappal MI-hardverének bemutatása után a Peloton ismét komoly leépítésbe kezd...

MA 06:41

A Microsoft bejelentette, hogy az elavult NTLM hitelesítési protokollt alapértelmezetten letiltja a közelgő Windows-kiadásokban, mert a 30 éves rendszer számos biztonsági hibája folyamatos kockázatot jelent...

MA 06:26

Érdemes megvizsgálni, mire számíthatunk a következő Galaxy Unpacked eseményen, amikor a Samsung bemutatja a legújabb Galaxy S26 szériát, valamint a többi újdonságot...

MA 06:17

🚒 Az Europol, az Eurojust és az Interpol összehangolt akciójában három, ipari méretű illegális IPTV-szolgáltatót foglaltak le...

MA 06:05

Ezen a napon háborúk, lázadások és mérföldkövek formálták a világot: Stalingradnál letette a fegyvert Paulus marsall, a Tet-offenzíva megrázta Vietnamot, és a Van Allen-öv felfedezése új korszakot nyitott az űrkutatásban...