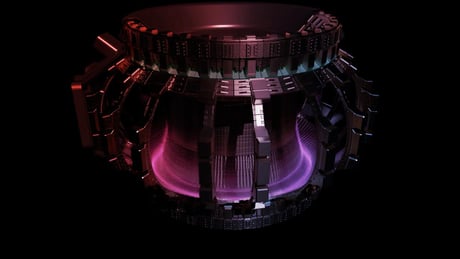

Mobilhálózat, álnevek, rejtett kommunikáció

A Raspberry Pi a bank belső hálózatához kapcsolódva, a 4G kapcsolaton keresztül folyamatos, titkos távoli vezérlést tett lehetővé – így könnyen megkerülte a szokásos digitális védelmi rendszereket. A trükk még alattomosabbá vált a hamis folyamatnevek révén: a rosszindulatú szoftverek például a lightdm (amely egyébként egy ártalmatlan Linux-szolgáltatás) nevet használták, miközben szokatlan könyvtárakból, például a /tmp-ből futottak.

Új generációs elrejtési technikák

A támadók a TinyShell nevű eszközt és Linux bind mountokat alkalmaztak, hogy teljesen elrejtsék tevékenységüket. Ezek a technikák olyan szinten álcázták a rosszindulatú folyamatokat, hogy a bank hagyományos eseményfigyelő rendszere semmit sem vett észre. Az eszköz minden 600 másodpercben csendben kapcsolatba lépett a monitoring szerverrel – ennek a forgalomnak a mintázata nem tűnt veszélyesnek.

Majdnem sikerrel jártak

A cél az ATM-kapcsoló szerver feltörése volt, ahová egy egyedi rootkitet (CAKETAP) akartak telepíteni. Ez lehetővé tette volna, hogy manipulálják a biztonsági modulokat, és hamis tranzakciókat indítsanak – akár több millió forintot is illegálisan ki tudjanak venni, anélkül hogy felfedeznék őket. Bár a támadók majdnem elérték céljukat, végül sikerült megállítani őket, így a pénz nem került veszélybe. Az eset rávilágít arra, hogy a kombinált fizikai és informatikai támadások mennyire hatékonyak lehetnek – és egyben milyen nehezen észlelhetők egy átlagos banki védelmi rendszer számára.