Szigorú elszigetelés: minden adat a helyén

Az Azure platformján belül a titkosítási kulcsokat integrált, hardveres biztonsági modulok (HSM) tárolják, míg a virtuális gépek (VM-ek) egymástól teljesen független, megbízható futtatókörnyezetekben (TEE) működnek a legújabb CPU-kon és GPU-kon. Az irányítási, adat-, hálózati és tárolási rétegekért speciális smartNIC-ek felelnek, és minden fontos egységet egy nyílt forráskódú bizalmi gyökér (Root of Trust, RoT) modul azonosít.

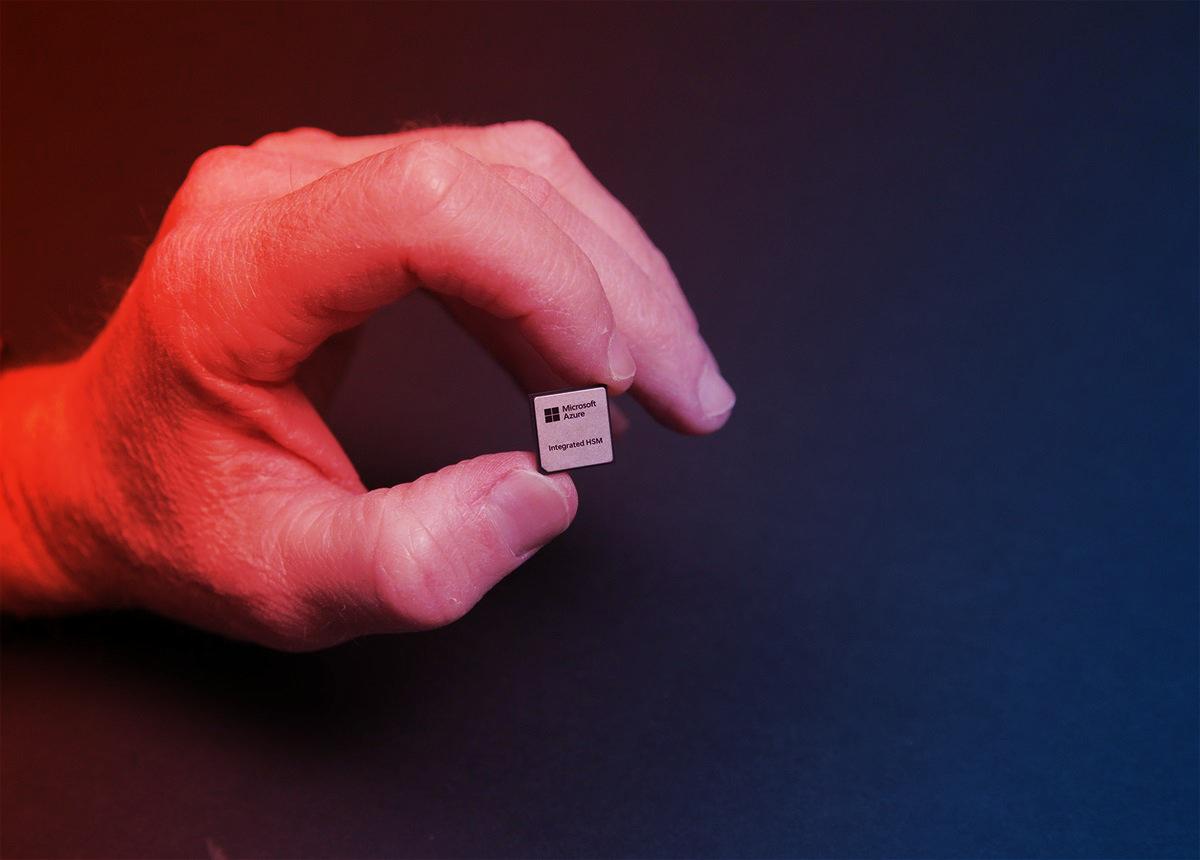

Bryan Kelly, a Microsoft biztonsági építész partnere a Hot Chips konferencián részletesen bemutatta, mennyire komolyan veszi a vállalat a rétegzett védelmet: minden rendszer idén már az új HSM és Caliptra 2.0 RoT modulokat kapja meg.

Minden szerver saját páncélszekrénnyel

A hagyományos HSM-ek drága, különálló egységek, amelyek általában egy teljes rendszercsoportot szolgálnak ki. Ezekhez a kulcsokhoz a szerverek csak távoli, hálózaton keresztüli (például TLS) kapcsolattal férhetnek hozzá, ez viszont jelentős késedelmet és skálázhatósági problémákat okoz, különösen MI- vagy nagy számítási kapacitást igénylő feladatoknál.

Ettől függetlenül az Azure legújabb fejlesztéseivel minden szerverbe saját, kompakt HSM került, teljesen új, egyedi lapkákkal, amelyeket kifejezetten az AES- és privát kulcsalapú titkosítás gyorsítására optimalizáltak. A titkosítók biztonságát nemcsak digitálisan, hanem fizikai és oldalsávos támadásokkal szemben is megerősítették: teljesen le vannak zárva, hekkelhetetlen burkolattal. Ennek is köszönhető, hogy akár egy Ocean’s Eleven – Tripla vagy semmi (Ocean’s Eleven) típusú trükk sem segítene, ha valaki ki akarna csempészni egy ilyet az adatközpontból.

Nyílt titoktartás: a Caliptra 2.0 és az átlátható alapmodulok

Az Intel, AMD és Nvidia hardverei már évek óta képesek izolált futtatási környezeteket biztosítani, ám a Microsoft, az AMD, a Google és az Nvidia együttműködésének köszönhetően egy szabadon elérhető RoT modul – a Caliptra – gondoskodik arról, hogy minden rendszeralkatrész valódi és érintetlen legyen. A Caliptra 2.0 verzió már kvantumbiztos Adam’s Engine kriptográfiai gyorsítót, valamint az Open Compute Platform speciális nyílt kulcskezelő (LOCK) szabványát is integrálja, amely NVMe háttértárakon futó kulcsokat felügyel.

Különös jelentősége van a nyílt forráskódnak ezeknél a biztonsági moduloknál: ha hiba bukkan fel, a szakértők gyorsan észrevehetik, így a közösség felügyeli a védelmet. A titkosítási rendszerek esetében a szabványosítás különösen fontos, hiszen senki sem akar saját szabványt alkotni ott, ahol az átláthatóság életbevágó.

Mindent összevetve: teljesen zárt, mégis átlátható adatvédelem

Összességében elmondható, hogy az Azure új hardveres védelemi rétegei egyszerre kínálnak szigorú elszigetelést, gyors titkosítást és nyílt forráskódú átláthatóságot: minden új Azure rendszer idén már ezeket használja, így az adatok védelme magasabb szintre lépett – még ha néha a múlt árnyéka rá is vetül a Microsoft biztonsági hírnevére.