Több mint 10 000 Docker Hubon elérhető konténerképben találtak olyan érzékeny adatokat, amelyeknek sosem kellett volna nyilvánosságra kerülniük. Ezek között élő hozzáférési adatok szerepelnek éles rendszerekhez, CI/CD-adatbázisokhoz, sőt, MI-modellekhez tartozó kulcsok is előkerültek a novemberi vizsgálat során. A Flare nevű biztonsági kutatócég elemzése alapján a leggyakrabban előforduló titkok MI-modellekhez kapcsolódtak (például OpenAI-, Hugging Face-, Anthropic-, Gemini-, Groq-hozzáférések), összesen 4000 ilyen kulcsot találtak.

Beégetett kulcsok és komoly veszélyek

Nemcsak egyszerűen benne maradtak API-tokenek Python-fájlokban, konfigurációs állományokban, hanem a Docker-képek manifesztjeibe is elmentették ezeket a kritikus információkat. Ezek a többféle titokhoz hozzáférést adó adatszivárgások óriási kockázatot jelentenek, hiszen akár a teljes felhőinfrastruktúrák, Git-repozitóriumok vagy fizetési rendszerek is kompromittálódhatnak miattuk.

A fejlesztők hibáznak – és lassan javítanak

A vizsgált esetek negyedében a fejlesztők észrevették a hibát, és 48 órán belül törölték a titkos adatokat a konténerből vagy a manifesztből. Ugyanakkor az esetek 75%-ában nem vonták vissza a kiszivárgott kulcsokat, így azok bármikor újrafelhasználhatók támadásokhoz.

Mi a teendő?

A Flare szerint titkokat sosem szabad konténerképekbe menteni, és kerülni kell a statikus, hosszú élettartamú hitelesítő adatokat. Létfontosságú a központosított titokkezelés, aktív ellenőrzések végzése a fejlesztési ciklus minden szakaszában, a kiszivárgott adatok azonnali visszavonása, valamint a régi kulcsok inaktiválása.

2025, adrienne, yro.slashdot.org alapján

Legfrissebb posztok

MA 19:00

Mintegy 3,8 milliárd ember életét változtathatja meg a növekvő extrém hőség, és bár a trópusi országok szenvedik el leginkább a következményeket, a mérsékelt égövi régiók is komoly alkalmazkodásra kényszerülnek...

MA 18:57

Érdemes megvizsgálni, milyen állapotban van a részecskefizika több mint egy évtizeddel azután, hogy 2012 nyarán megtalálták a Higgs-bozont a Nagy Hadronütköztetőben (LHC)...

MA 18:38

A Microsoft bemutatta új, második generációs mesterségesintelligencia-chipjét, a Maia 200-at, amely 30%-kal nagyobb teljesítményt ígér az azonos árkategóriájú riválisoknál...

MA 18:19

Az Apple meglepetésfrissítéssel rukkolt elő: a népszerű AirTag mostantól nagyobb hatótávval és erősebb hangszóróval érkezik, vadonatúj külső nélkül, de jelentős technikai előrelépésekkel...

MA 17:57

🎥 Érdekes felvetés, hogy a tökéletesen összeállított otthoni mozi nemcsak egy nagy tévéről szól...

MA 17:38

Személyes adataink számos adatkereskedőnél és embereket kereső oldalakon megtalálhatók – nemcsak a legismertebbeknél, hanem több ezer más helyen is...

MA 17:19

A legtöbb MI-felhasználó továbbra is az ingyenes eszközöket választja, vagyis hatalmas bevételi lehetőségek maradnak kiaknázatlanul...

MA 17:02

⚠️ Az amerikai Kiberbiztonsági és Infrastruktúra-biztonsági Ügynökség (CISA) sürgős figyelmeztetést adott ki egy kritikus súlyosságú VMware vCenter Server sebezhetőségről, amelyet támadók már aktívan kihasználnak...

MA 16:55

💥 Az év első Windows 11-frissítése igazi katasztrófát okozott a Microsoftnál. Először leállásokat jelentettek egyes gépeken a januári javítás telepítése után, ezért a Microsoft gyors sürgősségi javítást adott ki...

MA 16:38

Az idei évben teljesen új fejezet nyílik a globális félvezetőiparban: az Nvidia várhatóan felülmúlja az Apple-t, és a világ legnagyobb szerződéses chipgyártójának, a tajvani TSMC-nek a legnagyobb ügyfelévé válik...

MA 16:19

Több mint nyolc éve nem robbantottak fel atomfegyvert a világon – ez új rekord az atombomba korának kezdete óta...

MA 16:01

Az idei davosi Világgazdasági Fórumon Jensen Huang, az Nvidia vezetője meghökkentő gondolatot fogalmazott meg: az MI várhatóan a fizikai munkát igénylő pozíciók számát növeli...

MA 15:57

Érdekes felvetés, hogy a fluorid körüli vita egyre hevesebb, miközben egyre többen keresnek alternatívát a hagyományos fogkrémek helyett...

MA 15:38

🌊 A nyugati Csendes-óceán tavaszi felszíni vizeinek szokatlanul magas sótartalma drámai módon növeli az El Niño rendkívül erős, időjárást felforgató eseményeinek esélyét...

MA 15:19

A Microsoft megerősítette, hogy hivatalos jogi megkeresés esetén kiadja a felhasználók BitLocker-titkosítási kulcsait az FBI-nak...

MA 15:02

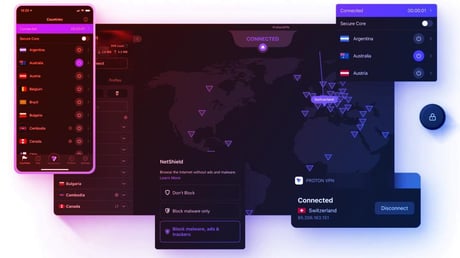

A svájci Proton VPN nagy bejelentéssel rázta fel a Linux világát: óriási megújuláson megy át mind a grafikus felületű (GUI), mind a parancssoros (CLI) alkalmazása...

MA 14:56

💲 Érdemes látni, hogy az amerikai dollár hirtelen zuhanása pénteken vette kezdetét, miután kiderült: a New York-i Fed valóságos ritkaságnak számító „rate check”-et (árfolyam-ellenőrzést) végzett a dollár/jen árfolyamon...

MA 14:37

A bitcoin árfolyama már negyedik egymást követő hónapban lehet veszteséges, amire utoljára 2018-ban volt példa...

MA 14:19

A hosszabb időt egyedül otthon töltők számára sok fejfájást okozhat a biztonság kérdése...

MA 14:02

A Brax Technologies újabb merész lépést tesz a független okoseszközök piacán: bemutatta Open Slate nevű 2 az 1-ben táblagépét, amely egyszerre szolgál fogyasztói táblagépként és teljes értékű, ARM-alapú Linux munkaállomásként...

MA 13:55

🤖 Az utóbbi hónapokban egyre több népszerű sci-fi szerző és kulturális rendezvény áll ki az MI-vel generált alkotások ellen...

MA 13:37

A Metaplanet jelentős változásokon ment keresztül 2025 végén, amikor több mint 100 milliárd jen összegű számviteli veszteséget volt kénytelen elszámolni a bitcoin árfolyamának ingadozása miatt...

MA 13:19

Az Appalache-hegységben, különösen Pennsylvaniában és Nyugat-Virginiában, savas, rozsdaszínű víz szivárog a bányákból, narancssárgára színezve a köveket és fémmel borítva a patakmedreket...

MA 13:02

💥 Az első hétvégén, amióta amerikai kézbe került, a TikTok váratlan technikai problémákat hozott...

MA 12:55

Az Ark Invest pénteken összesen 21,5 millió dollár, vagyis nagyjából 7,5 milliárd forint értékben vásárolt részvényeket három jelentős kriptovállalat részvényeiből, miközben a bitcoin árfolyama a 90 000 dollár (kb...

MA 12:39

🤖 Megemlíthető továbbá, hogy a hangalapú asszisztensek területén évek óta áthidalhatatlan a szakadék az Android- és az Apple-eszközök között...

MA 12:01

Egy újabb botrányos MI-megoldás jelent meg: most már komplett újságot képesek előállítani, minimális emberi beavatkozással...

MA 11:57

🐚 A Sulawesi-sziget melletti mélységekben két kupolás tengeralattjáró ereszkedik alá Indonézia partjainál, akár 1 000 méter mélyre is...

MA 11:37

Egy kaliforniai startup, a Karman Industries merőben új módszerrel hűti a szerverközpontokat: a SpaceX rakétamotorjainak technológiáját vetette be, hogy kevesebb árammal, víz nélkül, ráadásul sokkal kisebb helyigénnyel működjön a rendszer...