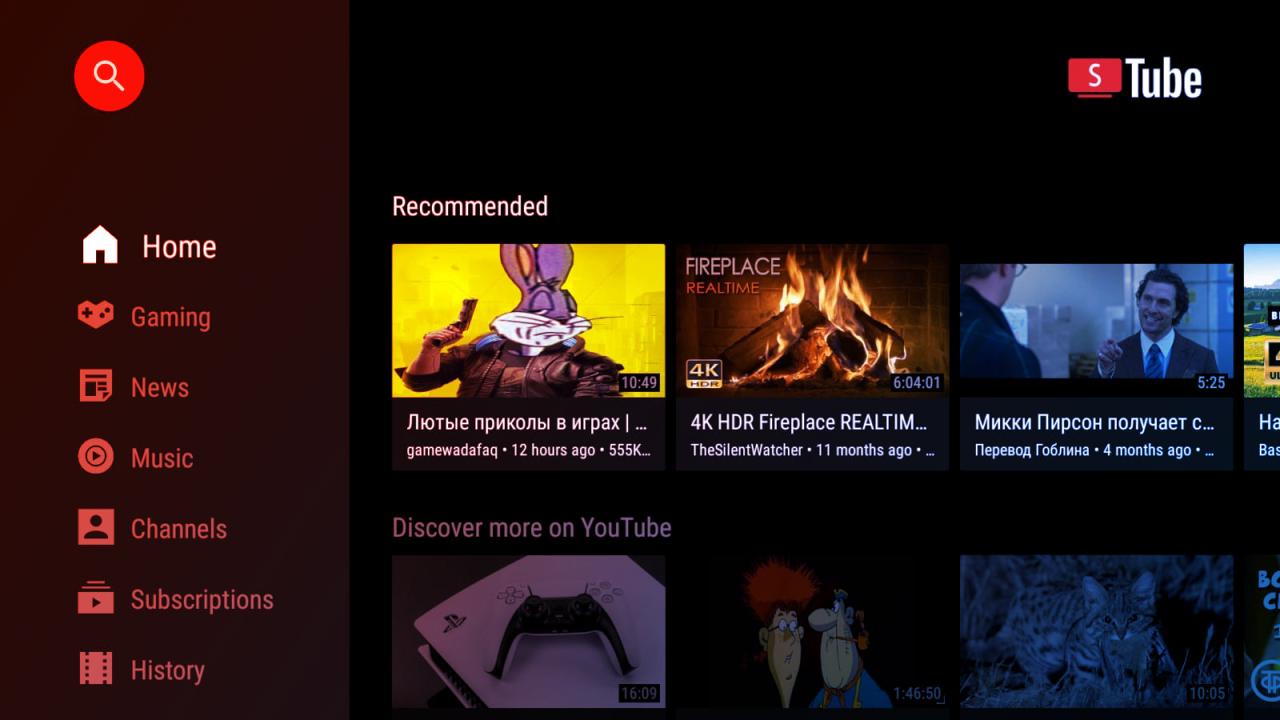

Bejutott a kártevő a SmartTube-ba

Az alkalmazás fejlesztője, Jurij Juliszkov elismerte, hogy digitális aláírókulcsai illetéktelen kézbe kerültek, így támadók módosították az appot, majd egy fertőzött, kártevővel ellátott frissítést juttattak el a felhasználókhoz. A gondot először a Play Protect, az Android beépített vírusirtója jelezte gyanús tevékenységekről szóló figyelmeztetéssel. A problémás frissítés (30.51-es verzió) egy rejtett natív könyvtárat, a „libalphasdk.so”-t tartalmazza, amely soha nem szerepelt a hivatalos forráskódban, és amelyet a fejlesztő sem ismert.

Mit csinál a rejtett kód?

A kártékony komponens csendben, a háttérben fut a felhasználó tudta nélkül, eszközujjlenyomatot készít, távoli szerverhez csatlakozik, adatokat küld, titkosított csatornán kommunikál, és időnként konfigurációkat kér le. Bár egyelőre nincs bizonyíték adat- vagy fióklopásra, illetve DDoS-botnetes támadásokra, a veszély jelentős, mert bármikor aktiválhatók újabb káros funkciók.

Mi várható és hogyan védekezhetsz?

A fejlesztő visszavonta a régi digitális aláírást, új aláírással hamarosan kiadja a következő verziót, és mindenkit arra biztat, hogy csak ezt használja majd. Egyelőre csak tesztverziók jelentek meg, a végleges, biztonságos változat még nincs fent a GitHubon. Mivel Juliszkov nem közölt minden részletet, a közösség bizalma megingott.

A felhasználóknak azt javasolják, hogy ne frissítsenek automatikusan, ne lépjenek be prémiumfiókkal, változtassák meg Google-jelszavukat, ellenőrizzék a fiókhoz csatlakozó alkalmazásokat, és maradjanak a 30.19-es vagy korábbi, biztonságos kiadásoknál, amíg a fejlesztő teljesen tisztázza az ügyet.