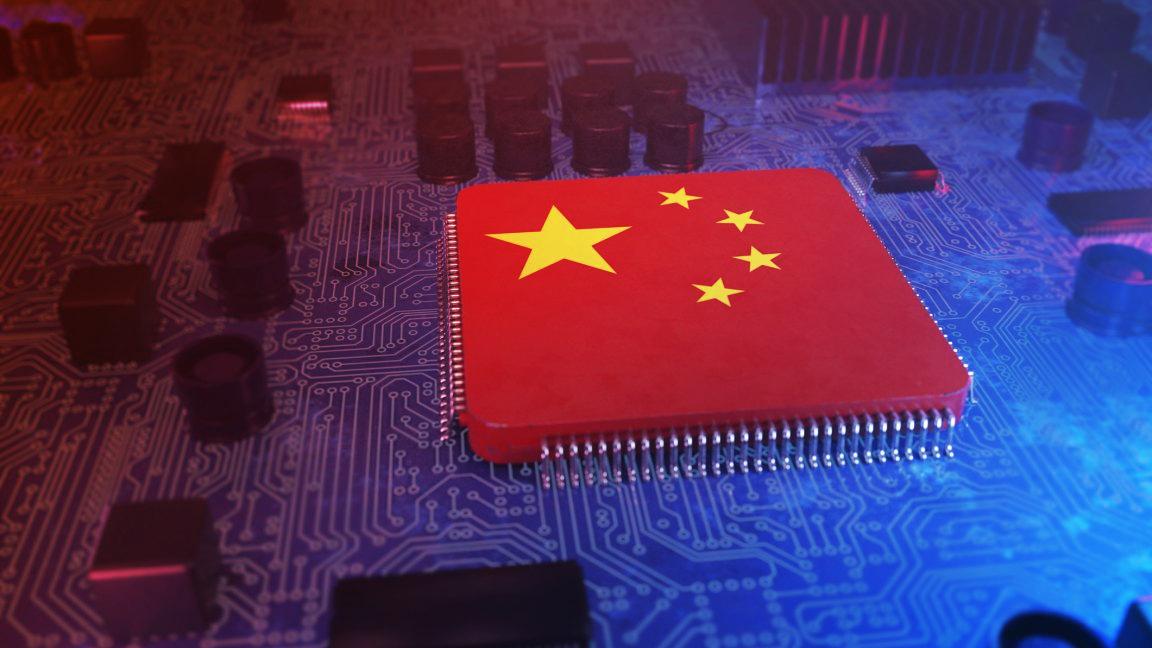

Több ezer Cisco-eszköz van a célkeresztben

A Salt Typhoon hosszú ideje támad telekommunikációs cégeket világszerte, tavaly az Egyesült Államok több szolgáltatóját, köztük a Verizont és az AT&T-t is. Ezeknél hónapokig megfigyelhették még a titkos lehallgatórendszerek működését is. Most Kanadában három kulcsfontosságú hálózati eszközt törtek fel egy ismeretlen szolgáltatónál, ahol módosították a konfigurációs állományokat az adatforgalom begyűjtése érdekében.

A sebezhetőséget már hónapokkal ezelőtt javították

A támadók a CVE-2023-20198 mellett korábban ismert hibákat, például a CVE-2018-0171-et és a CVE-2023-20273-at is kihasználták. 2024-ben egy új biztonsági rést, a CVE-2024-20399-et is támadtak, amelyet csak 2024 novemberében javítottak. Érdekesség, hogy az áldozattá vált kanadai szolgáltató nem telepítette a rendelkezésre álló javításokat, ezzel óriási kockázatot vállalva.

Hálózati kémkedés, további támadások veszélye

A Salt Typhoon jelenléte nemcsak a telekommunikációs, hanem más szektorokban is egyre valószínűbb. A kompromittált eszközökkel a hekkerek folyamatosan gyűjthetnek belső hálózati adatokat, vagy további áldozatokat is elérhetnek. Bár néhány támadás csak a hálózat feltérképezésére irányult, a kockázat hatalmas. Kanadai tisztviselők arra számítanak, hogy a kínai állami hekkerek a következő két évben továbbra is kitartóan támadják majd az ország szervezeteit és ügyfeleit, különösen a távközlési szektort.