Ügyesen álcázott támadási lánc

Az áldozatokat először hamis CAPTCHA-ellenőrzésre csábítják, ahol arra kérik őket, hogy illesszenek be és hajtsanak végre egy parancsot a Windows Futtatás ablakában. A beillesztett parancs a teljesen legálisnak számító SyncAppvPublishingServer.vbs App-V-szkriptet használja ki, amely normális esetben vállalati alkalmazások publikálására és kezelésére szolgál. A szkriptet a wscript.exe indítja el, amelyen keresztül a PowerShell látszólag „tisztán” indul – feltűnés vagy gyanús jelek nélkül.

A támadók a támadás elején ellenőrzik, hogy tényleg a felhasználó indította-e el a folyamatot, megfelelő sorrendben, és változott-e a vágólap tartalma. Ezzel kizárják, hogy a kártevő például biztonsági sandboxban fusson. Ha ilyen környezetet érzékel, a végrehajtás egyszerűen megáll, „égetve” az automatizált elemzők erőforrásait.

Rejtett fertőzési lépések és kifinomult technikák

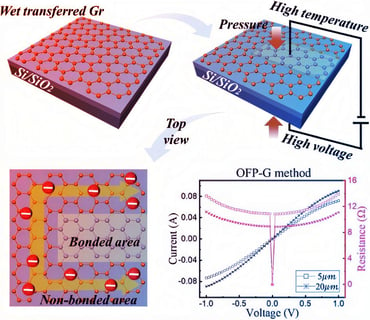

Ha minden a tervek szerint alakul, a kártevő betölt egy nyilvános Google Naptár-fájlból konfigurációs adatokat – ezek Base64-kódolt eseményben vannak elrejtve. Ezután elindul egy 32 bites, rejtett PowerShell-folyamat, amely a Windows Management Instrumentation (WMI) segítségével több kártékony kódot is futtat a memóriában. A továbbiakban már steganográfiát vet be: kódolt PowerShell-kártevőket PNG-képfájlokba ágyaznak, amelyeket nyilvános CDN-ekről töltenek le, és WinINet API-kon keresztül nyernek ki a gépen.

A kódolt adatokat LSB-steganográfiával olvassák ki, majd dekódolják, kibontják és rögtön memóriából futtatják. Ezután indul a natív shellkód, amely végül az Amatera adathalász futtatásához vezet.

Sérülékenységek és védekezés

Az Amatera főként böngészőadatokat és jelszavakat gyűjt össze az áldozat gépéről. Az egyszerű fájl- vagy képernyőlopás nem az erőssége, de folyamatosan fejlesztik, és szolgáltatásként is kínálják a feketepiacon. A védelmi javaslatok közé tartozik: a Windows Futtatás ablakának lezárása csoportházirenddel, az App-V komponensek eltávolítása, ha nincs rájuk szükség, a PowerShell-naplózás bekapcsolása, illetve a kimenő kapcsolatok szoros figyelése, különösen a HTTP Host- és TLS SNI-fejlécek ellenőrzése.