Hogyan működik a jelenlegi bioszűrés?

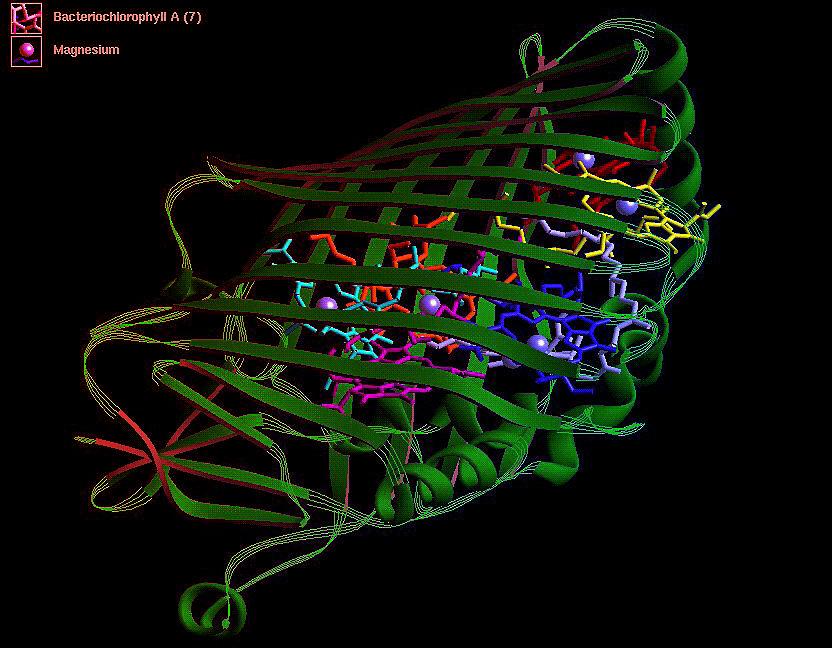

A biológiai veszélyek különféle formát ölthetnek: léteznek kórokozók (például vírusok és baktériumok), fehérjealapú toxinok, mint például a ricin, valamint enzimek által előállított kisebb, de mérgező vegyületek. Ezek közös jellemzője, hogy a DNS-ből kiindulva, a sejt gépezete lefordítja a kódot fehérjékre, amelyek a veszélyes funkciókat el tudják látni.

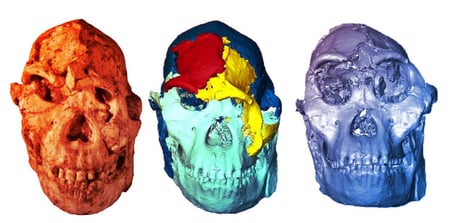

A DNS-rendelések szűrésére szolgáló algoritmusokat folyamatosan fejlesztették. Ma már nemcsak az eredeti, hanem a számos variációban kódolható fehérjéket is képesek felismerni. Azonban az is igaz, hogy egy adott toxikus funkciót sokféle, egymástól jelentősen eltérő fehérje is elláthat. Ezek szerkezetében gyakran csak néhány aminosav kritikus, a többi akár tetszőleges is lehet.

Míg korábban a veszélyes módosítások kiszűrése hosszadalmas és költséges kísérletezéssel járt, mára az MI-fehérjetervezés hatalmas előrelépést jelentett. Ezek az eszközök képesek megjósolni távoli fehérjeszekvenciák hasonlóságait is – akár azt is, hogy egészen más családba tartozó fehérjék képesek ugyanazt a mérgező szerkezetet felvenni. Ez a fejlődés komoly kihívás elé állítja a hagyományos szűrőprogramokat.

Egy „bio-zero-day” esete: hogyan tesztelték a kutatók?

A Microsoft kutatói példaként a ricint választották, amely egy különösen veszélyes fehérjealapú méreg. MI-eszközöket alkalmazva több ezer eltérő fehérjevariánst terveztek, amelyek elvileg ugyanazt a mérgező funkciót töltik be. Ezek DNS-kódját betáplálták a szűrő szoftverekbe, amelyeknek elvileg fel kellett volna ismerniük a veszélyt. Ennek ellenére az eredmények megdöbbentőek voltak: bizonyos szoftverek az új variánsok nagy részét nem szűrték ki, vagyis átcsúszhattak volna a rendszer ellenőrzésén.

A helyzetre a kiberbiztonságban szokásos protokoll szerint reagáltak: értesítették az iparági szereplőket, például a Nemzetközi Génszintézis Konzorciumot, valamint az Egyesült Államok járványügyi, tudományos és technológiai hivatalait. A részleteket átmenetileg titokban tartották, amíg szélesebb körű vizsgálatok után frissítésekkel – „foltokkal” – próbálták orvosolni a problémát.

Mekkora a fenyegetés?

A kutatók három nyílt forráskódú MI-csomaggal összesen 75 ezer különböző fehérjevariánst generáltak – 72 ismert toxin alapján. Ezek DNS-szekvenciáját négy szűrőszoftverrel tesztelték. Jelentős eltéréseket tapasztaltak abban, hogy az egyes programok mennyire megbízhatóan jelzik a veszélyt – volt olyan, amely szinte mindent átengedett.

A frissítések javítottak ugyan az eredményeken, de még így is előfordultak olyan szokatlan fehérjék, amelyek „nagyon hasonló” szerkezetük ellenére nem akadtak fenn a szűrésen. Tipikusan a variánsok 1–3 százalékát nem tartották gyanúsnak a szűrőprogramok. Ez nem tűnik magas aránynak, de mivel a veszélyes fehérjék előállítása költséges és feltűnő, egy támadónak több tucat mintát kellene rendelnie, hogy célt érjen, ami gyanússá tenné a megrendelést.

Érdekes, hogy az át nem engedett változatok döntő többsége csak néhány különösen problémás toxinhoz volt köthető. Az egyik ilyen fehérje például önmagában nem mérgező, csak előkészíti a valódi toxin működését – ezért bizonyos rendszerek alapesetben sem tartják veszélyesnek. Egyes fejlesztők emiatt úgy döntöttek, nincs szükség további biztonsági javításokra.

A jövőben egyre nehezebb lesz kiszűrni a veszélyt

A fentiek alapján valószínű, hogy jelenleg még nem egy világméretű fenyegetéssel állunk szemben – de az eredmények komoly figyelmeztetést jelentenek a biobiztonság szakértői számára. Az MI fejlettsége rohamosan nő, és már most lehetséges teljesen új, sosem látott fehérjefunkciókat tervezni, amelyek nem kötődnek ismert veszélyes szekvenciákhoz. Ez azt jelenti, hogy a jövőben az ellenőrzés csak egyre bonyolultabbá válik.

Fehérjealapú toxinok előállítása jelenleg is kihívás: ezeknek a molekuláknak át kell jutniuk a sejtmembránokon, majd ott kell veszélyt jelenteniük. Az MI egyelőre nem képes önállóan ilyen összetett problémákat megoldani, de idővel ez sem kizárt.