Veszélyben a központi hitelesítés

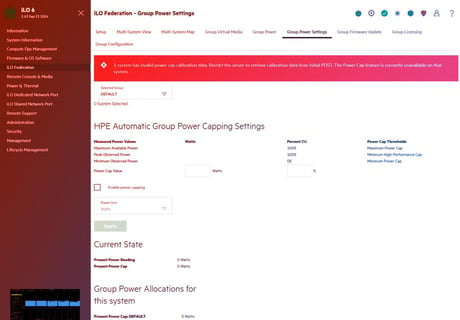

A szóban forgó sérülékenység – CVE-2025-20265 – lehetővé teszi, hogy egy távoli, nem hitelesített támadó speciálisan kialakított adatokat küldjön hitelesítéskor, és így tetszőleges parancsokat futtasson a rendszer magas jogosultsággal. A hiba abból ered, hogy a RADIUS-hitelesítési folyamat nem kezeli megfelelően a felhasználói inputot, így kódinjektálás válik lehetővé. A biztonsági rés az FMC 7.0.7 és 7.7.0 közötti verzióit érinti, amennyiben a RADIUS alapú hitelesítés be van kapcsolva, akár webes, akár SSH menedzsmenthez.

Gyors javítás és átmeneti védelem

A Cisco már elérhetővé tette a hibát megszüntető frissítést, amely ingyenesen letölthető minden érvényes szerződéssel rendelkező ügyfél számára. Akik nem tudják azonnal telepíteni a frissítést, azoknak javasolt a RADIUS-hitelesítés letiltása és más alternatíva használata (például helyi fiókok, LDAP vagy SAML). Bár ezt a megoldást sikeresen tesztelték, minden szervezetnek érdemes egyedileg ellenőrizni a saját környezetében.

További javítások és mérsékelt kockázatok

A szóban forgó sérülékenységet belső kutatás során fedezték fel, és egyelőre nem tudni aktív visszaélésről. Az FMC hibája mellett a Cisco egyszerre 13 további, magas kockázatú hibára is kiadott frissítést, amelyek például szolgáltatásmegtagadást, HTML-injekciót vagy VPN-problémákat okozhatnak. Ezekre a problémákra a cég csak a legújabb frissítések telepítését javasolja, kivéve a TLS 1.3 titkosítási algoritmus (cipher) problémáját, ahol a titkosítási algoritmus eltávolítása jelent megoldást.