A biztonság három dimenziója

Az adatok biztonságát hagyományosan két dimenzióban értelmezik: vagy a merevlemezen nyugszanak és titkosítva vannak (ez az „adat nyugalomban” stádium), vagy épp átvitel alatt állnak – jellemzően hálózaton keresztül, szintén titkosítva. Ezért minden nagyobb weboldal és adatközpont alapból titkosított csatornát használ.

Vagyis a korábbi modellek ugyan egyszerűek voltak, mégis hagytak egy jelentős rést a pajzson: azt az időpillanatot, amikor az adat valóban felhasználás alatt áll. Ekkor kikerül a titkosítás védőernyője alól, és RAM-ba, gyorsítótárba másolódik – teljesen védtelenül. Gondolj úgy rá, mintha a pénzed páncélautóban szállítanád, de a kávézóban egyszerűen az asztalra tennéd, amíg fizetsz.

Tehát, amikor minden mást sikerült biztosítani, az iparág szembetalálta magát a legbonyolultabb problémával: hogyan lehet védeni azt az adatot, amit feldolgozás során muszáj visszafejteni.

A Trusted Execution Environment (TEE): egy zárt világ

A megoldást a Trusted Execution Environment, vagyis megbízható végrehajtási környezet jelentette – a TEE egyfajta virtuális gép, amelyben a felhasználó biztosan tudhatja, hogy az adataihoz senki sem férhet hozzá jogosulatlanul, sem kívülről, sem a szolgáltató oldaláról.

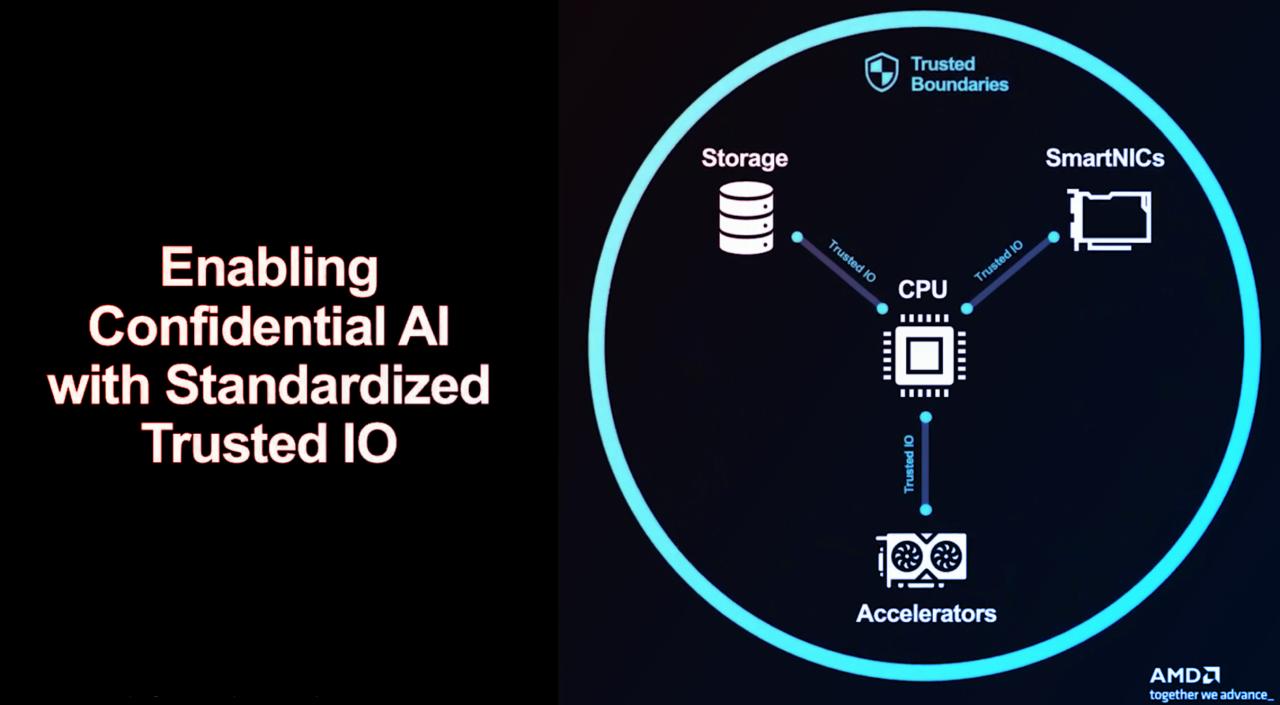

A kulcs a részletekben rejlik: a bizalmas számítástechnika hardveres támogatással, például az AMD SEV és SEV-SNP (Secure Encrypted Virtualization – Secure Nested Paging), az Intel TDX (Trust Domain Extensions) vagy az Arm CCA-val (Confidential Compute Architecture) valósul meg. Ezek az újítások a processzoron belül hoznak létre úgynevezett enklávékat, vagyis titkos, elszigetelt területeket, ahol az adatok feldolgozása biztonságban zajlik. Vagyis még maga az üzemeltető és a felhőszolgáltató sem tud belepillantani, mi zajlik az enklávéban.

Ennek gyakorlati alkalmazása azonban nem automatikus: úgynevezett távoli igazolásra (remote attestation) van szükség ahhoz, hogy megbizonyosodjunk arról, hogy senki nem nyúlt hozzá a rendszerhez az adatfeldolgozás előtt.

Megelőzés, jogbiztonság, kompromisszumok

A Spectre és Meltdown sebezhetőségek idején a nagyközönség számára is világossá vált, miért lehet fontos ez az új védelmi vonal: a több-bérlős felhőinfrastruktúra sosem lehetett tökéletesen biztonságos. Egy ilyen támadásnál elméletben akár másik felhasználó rendszeréhez is hozzá lehetett férni.

A végkifejlet mindenkit meglepett: a felhőszolgáltatók – akik valójában mindent megtettek, hogy elkerüljék a jogi buktatókat, és hogy náluk ne legyenek kereshető adatok – végül kénytelenek voltak hardveres szintű biztonságot kialakítani, amely magát a szolgáltatót is kizárja a legbelsőbb adattérből. Ez nemcsak adatvédelmi szempontból fontos, hanem jogi szempontból is védelmet jelent nekik, hiszen így a titkosított tartalmakhoz ők sem férnek hozzá, ha hivatalos szerv kéri.

Az MI kihívásai – drága kompromisszum

Ezzel együtt van árnyoldal: a titkosítás rengeteg szilíciumot, energiát, teljesítményt és sok programozói munkát követel. Súlyos kompromisszum, ha minden egyes műveletet biztonságossá kell tenni, főleg olyan tempó mellett, amelyet a modern MI vagy a speciális gyorsítók igényelnek. A hardveres védelem különösen nagy jelentőséggel bírhat a jövőben, hiszen minél értékesebb, minél okosabb MI-megoldások születnek, annál fontosabb lesz, hogy az adatok, döntések és tanulási folyamatok is védettek maradjanak.

Szabad piac, saját adatközpont

A piac sokat nyerne a versenyhelyzetből, amely innovatív, költséghatékony, saját infrastruktúrák fejlesztését ösztönözné. A bizalmas számítástechnika tehát nemcsak egy újabb hype a felhőben – hanem az adatok valódi védelmének egyetlen járható útja, különösen, ha érzékeny vagy személyes információkról van szó.